LogMeIn과 PDQ Connect를 악용한 악성코드 유포 사례

AhnLab SEcurity intelligence Center(ASEC)은 최근 RMM(Remote Monitoring and Management) 도구인 LogMeIn Resolve(GoTo Resolve)와 PDQ Connect를 악용한 공격 사례를 확인하였다. 최초 유포 과정은 알 수 없지만 정상 프로그램을 위장한 웹 사이트에서 다운로드되어 설치되었으며 이후 정보 탈취 기능을 포함하는 추가적인 악성코드를 함께 설치하는 것이 특징이다.

1. 유포 방식

LogMeIn의 최초 유포 방식은 알 수 없지만 정상 프로그램을 위장하여 유포한 것으로 추정된다. 공격에 사용된 LogMeIn은 다음과 같이 무료 유틸리티 등 다양한 이름으로 설치되었다.

| 전보.exe 마이크로소프트.exe chatgpt.exe OpenAI.exe notepad++.exe 7-zip.exe winrar.exe Videolan.exe divine.exe module_required.exe windows12_installer.exe |

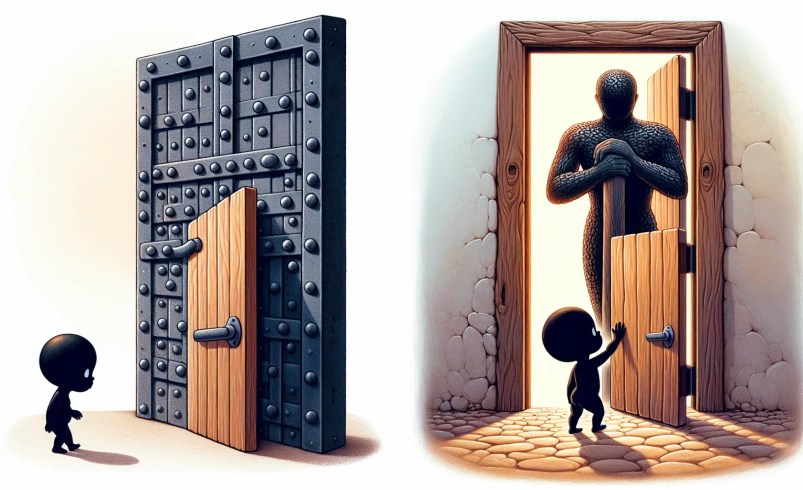

사용자는 현재 기준 알 수 없는 경로를 통해 웹 페이지에 접속한 후 다음과 같은 다운로드 페이지에서 LogMeIn Resolve 설치하였을 것으로 보인다. 해당 웹 사이트들은 각각 Notepad++, 7-zip 등 무료 유틸리티 홈페이지의 다운로드 페이지를 위장하고 있지만 실제로는 공격자의 LogMeIn Resolve가 다운로드된다.

Figure 1. 위장 유틸리티 다운로드 페이지

2. LogMeIn

LogMeIn Resolve는 원격 지원 및 패치 관리, 모니터링과 같은 기능을 지원하는 RMM 도구이다. 백도어나 RAT와 같은 악성코드가 아니면서도 설치된 시스템에 대한 원격 제어가 가능하고 정상적인 목적으로 조직에서 사용하기도 하는 도구이다 보니 다른 RMM 도구들처럼 다양한 공격자들이 이를 악용하고 있다. 이는 보안 제품들의 탐지를 우회하기 위한 의도적인 목적인데 방화벽이나 AntiVirus와 같은 보안 제품에서는 일반적인 악성코드들과 달리 이러한 도구들을 단순하게 탐지하고 차단하는 데 한계가 존재하기 때문이다.

LogMeIn Resolve의 경우 내부에 설정 파일에 관리자 또는 공격자의 정보가 포함되어 있다. 일반적으로 “CompanyId” 항목이 해당 LogMeIn Resolve 설치 파일을 생성한 관리자 또는 공격자에 대한 ID이며 이를 통해 일한 공격자인지를 구분할 수 있는 것으로 보인다. [1]

Figure 2. LogMeIn Resolve의 설정 데이터

현재 국내에서 확인된 LogMeIn Resolve를 악용한 공격 캠페인에서 “CompanyId”는 모두 세 개가 사용되었다.

- 공격자의 CompanyId – 1 : 8347338797131285527

- 공격자의 CompanyId – 2 : 1995653637248077072

- 공격자의 CompanyId – 3 : 4586548334491124754

사용자가 정상 유틸리티를 위장한 LogMeIn을 설치하면 LogMeIn의 인프라에 등록되어 공격자에 의해 제어를 탈취당할 수 있다. 공격자는 LogMeIn을 악용해 파워쉘 명령을 실행해 백도어 악성코드인 PatoRAT을 설치하였다.

Figure 3. LogMeIn Resolve를 이용한 악성코드 설치 로그

3. PDQ Connect

참고로 PatoRAT은 LogMeIn Resolve뿐만 아니라 PDQ Connect에 의해 설치되기도 하였다. PDQ Connect도 LogMeIn Resolve와 유사하게 소프트웨어 패키지 배포, 패치 관리, 인벤토리, 원격 제어와 같은 기능들을 제공하는 RMM 도구이다. 공격자는 LogMeIn Resolve와 동일하게 PDQ Connect를 악용해 파워쉘 명령을 실행하였으며 이를 통해 PatoRAT을 설치하였다.

Figure 4. PDQ Connect를 이용한 악성코드 설치 로그

4. PatoRAT

공격자가 LogMeIn Resolve와 PDQ Connect를 악용해 설치한 최종적인 악성코드는 PatoRAT이다. PatoRAT은 델파이로 개발되었으며 원격 제어, 정보 탈취와 같은 기능들을 지원하는 백도어이다. 디버그 로그와 같은 내부 문자열들은 포르투갈어로 작성된 것이 특징이다. 여기에서는 ClientID를 기반으로 해당 악성코드를 PatoRAT으로 분류한다.

Figure 5. 바이너리에 포함된 포르투갈어

설정 데이터는 리소스의 RCDATA 영역에 “APPCONFIG”라는 항목에 1바이트 XOR 암호화되어 있으며 키는 0xAA 값이다. 복호화 시 clientTag, 뮤텍스 이름, C&C 서버 주소 목록 및 플래그 값이 저장되어 있다.

Figure 6. 리소스 영역에 저장된 설정 데이터

PatoRAT이 실행되면 다음과 같이 C&C 서버에 시스템의 기본적인 정보들을 전송한다.

| 항목 | 정보 |

|---|---|

| Packet identify id | 감염 시스템 ID (CPU, 환경 변수, 컴퓨터 이름, 볼륨 시리얼 번호 등의 정보 조합) |

| country | Locale 정보 |

| ComputerName | 컴퓨터 이름 |

| user | 사용자 이름 |

| os | 운영체제 정보 |

| version | 1.6.1 |

| performance Memoria | 메모리 사용량 |

| activeWindow | 활성 윈도우 |

| Screens MonitorsResolutions | 해상도 |

| privileges | 악성코드 실행 권한 |

| clientTag | “patolino” 또는 “secondfloor” |

| SDK | SDK 설치 여부 |

Table 1. 정송 정보

이후 C&C 서버의 명령에 따라 다음과 같은 명령들을 지원할 수 있다.

| 분류 | 명령 |

|---|---|

| 원격 제어 | 마우스 제어, 다운로드 및 실행, 파워쉘 명령 실행, 클립보드 조작, 업데이트, 종료, 재시작 |

| 화면 제어 | HVNC, 원격 데스크톱 |

| 정보 수집 | 키로깅, 스크린 캡쳐, 웹 브라우저 자격 증명 정보 탈취 |

| 기타 | localtonet 설치(포트 포워딩 추정), QR 코드 스캐닝, 플러그인 지원 등 |

Table 2. 지원 명령

6. 결론

최근 LogMeIn Resolve와 PDQ Connect를 통해 백도어 악성코드를 설치하는 공격 사례가 발생하고 있다. LogMeIn Resolve는 정상 유틸리티를 위장한 페이지를 통해 설치되고 있으며 공격자는 RMM 도구인 LogMeIn Resolve를 통해 PatoRAT 백도어 악성코드를 설치하였다. 사용자들은 유틸리티 다운로드 시 공식 홈페이지 확인해야 하며 다운로드된 파일의 버전 정보나 인증서를 검사해 의도한 설치 파일이 맞는지 확인할 수 있다. 또한 운영체제 및 보안 제품을 최신 버전으로 업데이트하여 알려진 위협으로부터 보호해야 한다.