ASEC 분석팀은 최근 Vidar 인포스틸러 악성코드가 KMSAuto, KMSPico 인증 툴을 위장한 악성코드들을 통해 유포 중인 것을 확인하였다. 사용자들은 윈도우 정품 인증을 목적으로 인증 툴을 사용하지만 실제로는 인포스틸러 악성코드에 의해 웹 브라우저, FTP 클라이언트, 지갑 주소를 포함한 다수의 사용자 정보들이 공격자에 유출될 수 있으며, 다운로더 기능을 가진 Vidar의 특성 상 추가 악성코드가 다운로드되어 설치될 수 있다.

KMSAuto, KMSPico는 윈도우 정품 인증을 위한 불법 인증 툴로서 다수의 일반 사용자들이 인터넷에서 다운로드 및 사용되는 프로그램이다. 이렇게 사용자 수가 많은 만큼 악성코드들도 이를 악용하는데, 이번에 확인된 악성코드는 이 툴을 위장한 Vidar 인포스틸러(InfoStealer)이다.

파일들을 보면 각각 kmsauto-setup.exe, kmspico.exe로 유포되며 원래 인증 프로그램과 동일한 아이콘을 사용한다. 또한 모두 WinRAR SFX 압축 실행 파일로 만들어져 있으며, 실행 시 아래와 같이 비밀번호를 요구한다.

비밀번호는 kmsauto-setup.exe의 경우 “kmsauto”, kmspico.exe의 경우에는 “kmspico”이다. 만약 해당 비밀번호를 입력하면 아래와 같이 build.exe, script.vbs, 그리고 kmsauto 또는 kmspico 파일을 AppDataRoaming 폴더에 생성한 후, 각각 실행한다.

생성된 파일 중 script.vbs는 IP Logger 서비스 ( yip.su ) 에 접속 및 자가 삭제하는 기능을 갖는다. 이는 IP Logger 서비스를 이용해 감염 PC에 대한 통계 ( 감염 시간, IP 주소 ) 정보를 획득하기 위한 목적으로 추정된다.

생성된 파일 중 build.exe라는 이름을 갖는 것이 Vidar 악성코드이다. 외형의 경우 과거 ASEC 블로그에서 언급되었던 MalPe 악성코드와 동일하다.

Vidar 악성코드는 C&C 서버와 정상적으로 연결되면 추가 DLL들을 다운로드 받는다. 이 DLL들은 인포스틸러 기능을 위해 필요한 정상 DLL들이다.

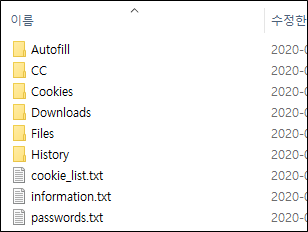

다운로드된 파일들은 C:ProgramData 경로에 저장되며, 여기에는 추출한 사용자 정보들도 함께 저장된다. 인포스틸러 대상으로는 FTP 클라이언트, 웹 브라우저들의 Autofill, 쿠키, 히스토리 등 외에도 코인 지갑 주소 등이 포함된다.

Information.txt 파일을 확인해 보면, Vidar의 버전 정보와 날짜, 사용자 시스템 환경, 하드웨어, 네트워크, 실행 중인 프로세스, 설치된 프로그램 목록 등을 확인할 수 있다.

Vidar는 인포스틸러 기능 외에도 다운로드 기능이 존재한다. 즉 인포스틸러 행위 이후 자가 삭제를 진행하기 전 다운로드된 추가 악성코드를 실행한다.

현재 V3에서는 해당 악성코드들을 다음과 같은 진단명으로 진단하고 있다.

[파일 진단]

- Dropper/Win32.Agent.C4112761

- Trojan/Win32.MalPe.R339224

- Trojan/VBS.Agent

[행위 진단]

- Malware/MDP.SystemManipulation.M2040

Categories:악성코드 정보