ASEC 분석팀은 Nemty, Ryuk, BlueCrab(=Sodinokibi) 랜섬웨어와 Raccoon, Predator 정보유출형 악성코드들이 동일한 외형의 정상 프로그램을 위장하여 유포중인 것을 확인하였다. 소스코드가 공개된 정상 프로그램 타겟으로 다양한 악성코드를 삽입하여 유포한 것으로 랜섬웨어(RaaS: Ransomware as a Service) 뿐 아니라 다양한 악성코드가 서비스 형태로 유포되는 것으로 추정된다.

Nemty, Ryuk, BlueCrab, Raccoon, Predator 이름의 악성코드들은 기존에도 특정 패커로 포장되어 지속적으로 유포되어 왔지만 이번에 발견된 외형(패커: Packer)은 현재까지 사용된 것과는 구조와 형식이 특이하다.

현재 확인된 외형은 [그림2]와 같이 파일의 버전정보는 모두 동일하며, 실행 시점에 내부에 인코딩된 부분을 디코딩하여 실행되는 악성코드 종류만 다른 특징을 갖는다. 아이콘은 MFC 기본 아이콘을 사용하고 있으며, 파일 속성 정보 및 내부 리소스 데이터가 온라인에 공개된 오픈소스 프로젝트 빌드 파일과 일치하는 것으로 보아, 공격자는 악성코드를 정상 파일로 위장하기 위해 해당 프로젝트로 악성코드를 추가한 후, 새롭게 빌드한 것으로 판단된다.

동일외형의 샘플정보 (MD5)

- 78e8f10e8fb878f04c27e94b9c6df9dd (Nemty 랜섬웨어: Trojan/Win32.Ransom.C3616216)

- ff26f086503696b3a197d59aef50fc4d (Ryuk 랜섬웨어: Trojan/Win32.Ransom.C3616216)

- 2b74b940ccaf8927e858caeee08d1455 (Predator 인포스틸러: Trojan/Win32.MalPacked.C3615364)

- ccdc392cbd7ecf4af65c9d8f4699acde (Raccoon 인포스틸러: Trojan/Win32.MalPacked.C3615364)

- 3265c4303562706607b87ef0fdff6380 (BlueCrab 랜섬웨어: Trojan/Win32.MalPacked.C3615364)

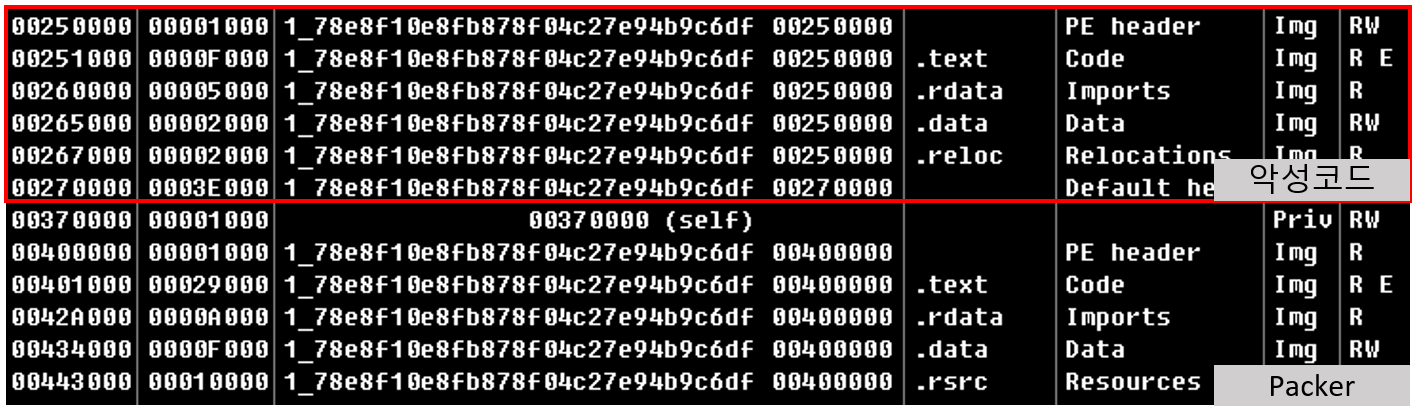

본 패커로 패킹된 악성코드는 파일 끝부분에 Base64 인코딩된 데이터가 존재하며, 해당 데이터를 디코딩 후 다시 한번 특정 알고리즘을 통해 복호화하여 악성코드 바이너리를 생성 후 실행한다. 때문에 헥스 에디터로 해당 파일을 확인하면 파일 뒷부분에 다량의 ASCII 문자열이 존재하는 것을 확인할 수 있다.

실행 시 복잡한 연산을 통해 악성 행위의 발현을 지연시킨다. 이로 인해 CPU 점유율이 일시적으로 상승하게 된다. 이 같은 실행 지연 기법은 백신 및 자동 분석 시스템을 우회하기 위한 목적으로 주로 사용된다.

이후 자기 자신의 파일 전체를 읽어 파일 끝부분에서 Base64 인코딩된 데이터를 찾아 메모리에 복사한 후 디코딩한다.

디코딩 된 데이터는 키와 암호화된 데이터이다. 키를 활용하여 데이터를 복호화 할 경우 최종적으로 아래와 같은 악성코드 바이너리가 생성되고, 이를 가상메모리에 매핑하여 실행한다.

이번 유포 샘플들은 기존과는 다른 새로운 유형의 패커를 사용하고 있고 파일 외형 상의 버전 정보, 아이콘 등이 동일하게 유포되었다. 앞으로 해당 패커를 사용한 악성코드 유포가 증가할 수 있으므로 사용자의 주의가 필요하다. ASEC 분석팀은 해당 유형의 악성코드에 대한 모니터링을 강화하여 추이를 지켜보고 있다.

아래는 이번 유포에서 확인된 악성코드들에 대한 간략한 설명이다.

[Ryuk 랜섬웨어]

파일명에 .RYK 확장명을 추가하며, 다음과 같은 랜섬 노트를 생성한다. 또한 기존에 알려진 대로 안랩(“Ahnlab”) 이름의 디렉토리를 검사하여 해당 폴더는 암호화 대상에서 제외한다.

[Nemty 랜섬웨어]

파일명에 NEMTY_[랜덤 7자] 이름의 확장명을 추가하며, 아래와 같은 랜섬노트를 생성한다. 기존 유포 버전과 같은 2.2 Revenge 버전으로 확인된다.

[BlueCrab 랜섬웨어]

파일명에 랜덤 8자 확장명을 추가하며 다음 그림과 같이 바탕화면을 변경하고 랜섬노트를 생성한다.

실행 시 관리자 권한을 요구하는 메시지(UAC)를 무한 반복하는 것이 특징이다.

[Raccoon Stealer]

정보 탈취 유형의 악성코드로, 행위에 필요한 라이브러리 파일을 다운로드 시도하며, 현재 C2 통신은 되지 않지만 아래와 같이 감염 PC 정보를 인코딩하여 서버로 전송한다.

| 전송 URL | hxxp://35.246.108.168/gate/log.php |

| 파라미터(decoded) | bot_id=[GUID]_[사용자명]&config_id=d9791cac23a23dfda…&data=Null |

또한 rc/[사용자명] 의 Mutex를 생성하며 구글 드라이브에 업로드된 파일에 쿼리를 요청하고 파일명을 파싱하여 내부에서 사용한다. sqllite3.dll 등 행위에 필요한 라이브러리를 다운받을 수 있으며, 행위가 끝나면 프로세스를 종료 후 자기 자신을 삭제한다.

[Predator the Thief]

사용자 PC에 존재하는 암호화폐 지갑 정보, FTP 설정 정보, 메신저 계정 정보, Email 계정/서버 정보 등의 중요 정보를 탈취하여 공격자의 서버로 전송하는 정보 유출형 악성코드이다.

아래와 같은 형식의 HTTP 요청을 전송하는 것이 특징이다

| hxxp://[C2주소]/api/check.get |

| hxxp://[C2주소]/api/gate.get? p1=0&p2=0&p3=0&p4=0&p5=0&p6=0&p7=0&p8=0&p9=2&p10=WcFU6qcMYv3AMv… |

현재 V3 제품에서는 본 포스팅에서 언급된 악성코드 아래와 같이 진단 중이다.

[파일진단]

- Trojan/Win32.Ransom.C3616216

- Trojan/Win32.MalPacked.C3615364

[파일 내부의 악성코드 진단]

- Malware/Win32.RL_Generic.R294423

- Trojan/Win32.RL_Cryptor.R293548

- Trojan/Win32.Raccoon.C3365665

- Malware/Win32.RL_Generic.R296067

Categories:악성코드 정보