일본 애니메이션 캐릭터가 안드로이드 스마트폰의 사용자 정보를 탈취하는 악성코드에 이용되었다.

해당 안드로이드 악성코드 제작자는 구글 마켓과 유사한 형태로 제작된 웹사이트를 이용하여 유포하거나, 스팸 메일을 통하여 유포하는 것으로 알려져 있다.

Anaru 로 불리는 애니메이션 캐릭터와 관련된 안드로이드 악성 어플리케이션에 대하여 알아보자.

Anaru 어플리케이션을 설치시 요구되는 권한은 아래와 같다.

[그림] 악성 어플리케이션 권한

Anaru 악성 어플리케이션이 설치되면 아래와 같이 아이콘이 생성되고, 실행할 경우 Anaru 캐릭터가 나타난다.

[그림] 어플리케이션 아이콘과 실행화면

제작자는 사용자가 어플리케이션을 실행할 경우, 자신의 정보가 유출되는지 알 수 없도록 백그라운드로 정보를 탈취하도록 설계하였다.

악성 어플리케이션의 내부 코드를 보면, GliveWallActivityActivity Class를 통하여 스마트폰의 주소록에 저장된 e-mail 주소와 이름을 특정경로에 저장하고, 특정서버로 전송하는 코드가 존재한다.

[그림] GliveWallActivityActivity 스마트폰 정보를 탈취하는 코드 부분

실제 유츌되는 과정을 확인해 보겠다.

스마트폰 주소록에는 아래와 같은 “Ahn”, “Lab” 2개의 이름이 저장되어 있다.

[그림] 스마트폰에 저장된 주소록

설치된 악성 어플리케이션을 실행할 경우, 아래와 같이 주소록에 저장된 이름과, e-mail 주소를 읽고, 특정 경로에 저장한다.

[그림] 백그라운드로 실행되는 정보 수집 및 전송 과정

수집된 이름과 e-mail 주소는 sdcard/addresscap/list.log 로 저장된다.

[그림] 수집된 정보와 저장 경로

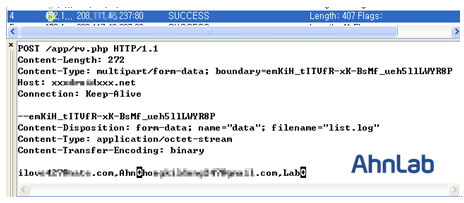

list.log 에 수집된 정보는 아래 코드에 의하여 특정서버로 전송된다.

[그림] 특정서버로 전송되도록 설계된 코드

[그림] 특정서버로 전송되는 사용자 정보

위 악성코드는 V3 mobile 제품군에서 아래와 같이 진단/치료가 가능하다

Android-Spyware/Maistealer (V3. 2012.07.27.00 )

Categories:악성코드 정보