안랩 ASEC 분석팀은 11월 7일에 BlueCrab 랜섬웨어와 동일 외형으로 ANTEFRIGUS 이름의 랜섬웨어를 공개하였다. 이후 하루 만에 외형정보는 동일하나 랜섬노트와 감염방식이 STOP 랜섬웨어와 유사한 형태가 국내에 발견되었다. 감염 시, 확장자가 .mosk 로 변경되는 특징이 있으며 랜섬노트는 아래와 같다. 다양한 형태의 랜섬웨어가 BlueCrab과 동일한 외형으로 유포되는 것을 볼 때, 동일한 유포자에 의해 다양한 랜섬웨어가 선택되어 유포에 활용되는 것으로 추정된다.

STOP 랜섬웨어는 제일 먼저 자기 자신을 복제한 뒤 시작 시 자동 실행을 위한 레지스트리 등록을 수행한다.

* 자가복제 경로 : %AppData%Local랜덤명실행파일명.exe

* 레지스트리 경로 : HKCUSoftwareMicrosoftWindowsCurrentVersionRun:SysHelpers” %AppData%Local랜덤명실행파일명.exe

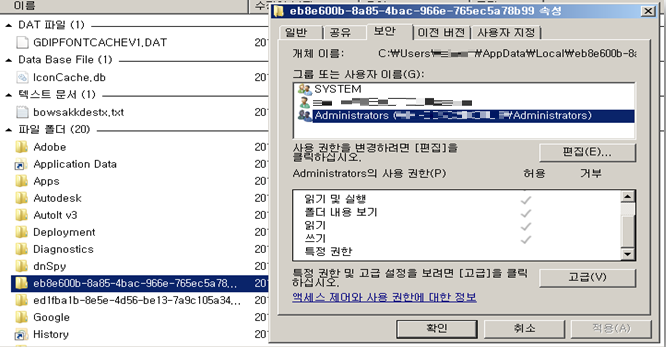

이 때, 복제본이 삭제되는 것을 방지할 목적으로 icacls 명령을 통해 복제본이 존재하는 상위 디렉토리의 접근 권한을 수정한다.

* 명령어 : icacls 디렉토리명 /deny *S-1-1-0:(OI)(CI)(DE,DC)

* /deny -> 지정된 사용자 액세스 권한을 명시적으로 거부.

* S-1-1-0 -> 사용자 SID를 의미

– 이름: 모든 사람(Everyone)

– 설명: 익명 사용자 및 게스트 모든 사용자를 포함 하는 그룹.

* OI -> 개체 상속

* CI -> 컨테이너 상속

* D -> 삭제 권한

* DE -> 삭제

* DC -> 자식 삭제

즉, 해당 폴더에 대한 접근 권한을 수정하여 모든 사용자(Everyone)가 해당 폴더에 대한 쓰기(삭제)를 수행할 수 없도록 한다. (*읽기는 가능)

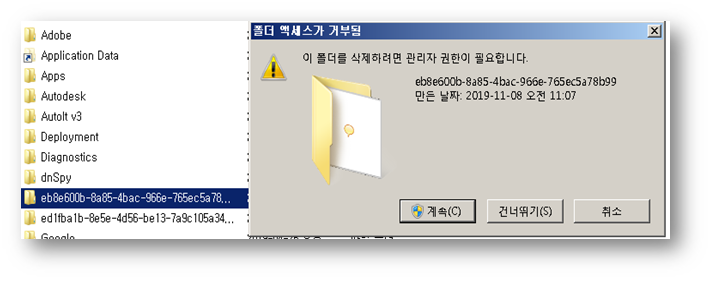

최종적으로 Everyone 권한이 추가된 후에는 폴더 액세스 거부로 인해 다음과 같이 삭제가 불가능하다.

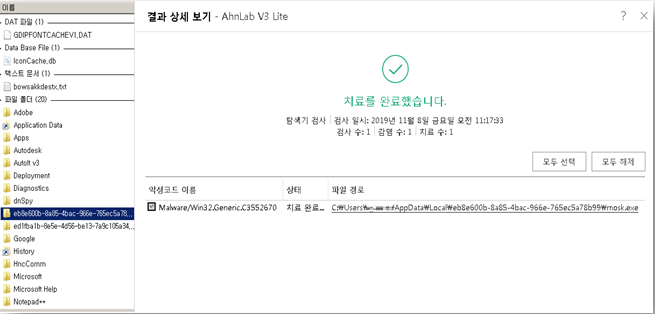

-> 현재 V3 제품에서는 위 사항과 관계 없이 정상적으로 진단/치료가 되는 것을 확인.

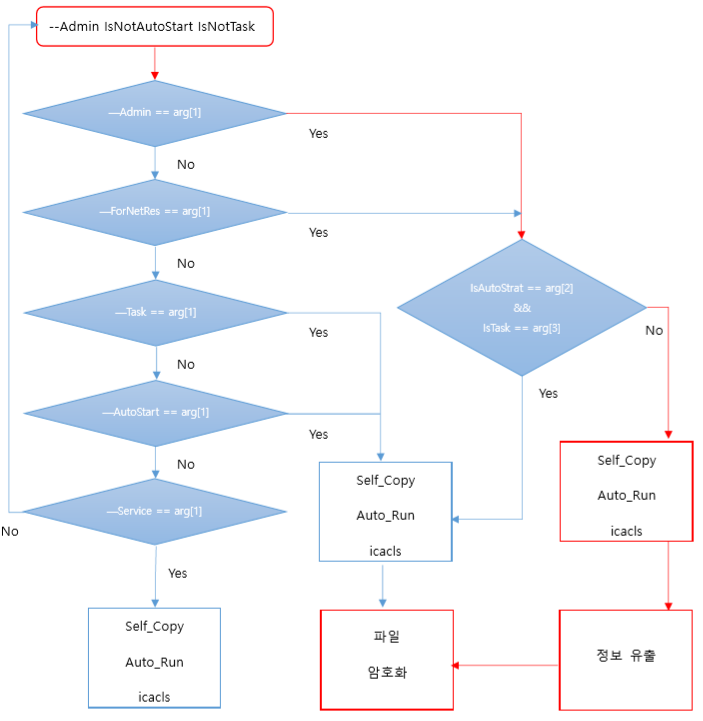

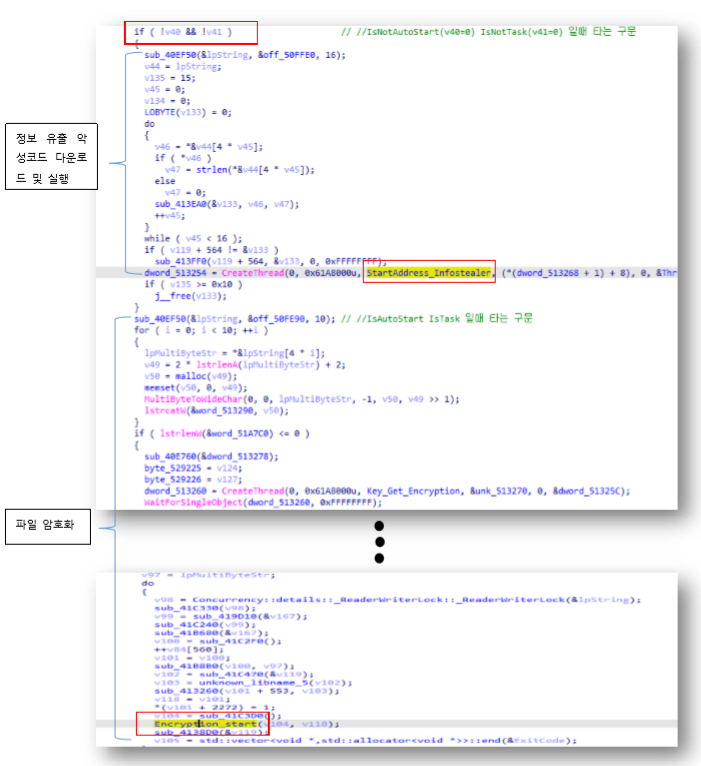

또, 해당 랜섬웨어는 특정 입력 값에 따라 파일 암호화 뿐만 아니라 정보 탈취형 악성코드를 다운받아 실행하는 것이 특징이다.

Case 1) Stop 랜섬웨어에 입력된 인자 값 : mosk.exe –Admin IsNotAutoStart IsNotTask

-> 암호화 및 정보 유출 행위 모두 수행

Case 2) Stop 랜섬웨어에 입력된 인자 값 : mosk.exe –Admin IsAutoStart IsTask

-> 암호화 행위만 수행

해당 인자 값(Case 1)에 따른 분기 조건문과 행위 수행 루틴은 다음과 같다.

위의 StartAddress_Infostealer 쓰레드가 시작되면 아래 URL을 통해 정보 탈취형 악성코드를 다운로드 한 뒤 실행한다.

http://ring1.ug/files/cost/updatewin.exe //접속 안됨.

http://ring1.ug/files/cost/updatewin1.exe //접속 안됨.

http://ring1.ug/files/cost/updatewin2.exe //접속 안됨.

http://ring1.ug/files/cost/3.exe //접속 안됨.

http://ring1.ug/files/cost/4.exe //접속 안됨.

http://ring1.ug/files/cost/5.exe //현재 5.exe만 다운이 가능하며 실제 정보 유출 행위를 수행함.

현재 V3에서는 다운받은 5.exe 악성코드에 대해 다음과 같이 진단하고 있다.

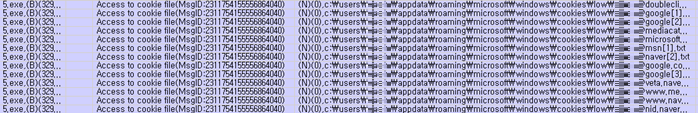

추가적으로 실행된 5.exe는 아래와 같은 정보 탈취 및 유출 행위를 수행한다.

1. 웹 브라우저 정보 탈취

– %appdatalocalgooglechromeuser datadefaultweb data

– %appdatalocalgooglechromeuser datadefaultlogin data

2. 쿠키 정보 탈취

– %appdataroamingmicrosoftwindowscookieslow사용자계정@~.txt

최종적으로 1, 2에서 탈취한 정보를 외부 공격자 C&C 서버로 전송한 뒤 5.exe는 자가 종료 및 삭제된다.

현재까지 확인된 외부 C&C 주소는 다음과 같다.

– http://medxcg.net(107.189.10.110:80)

– http://acrelop.com(107.189.10.110:80)

암호화는 Encryption_start 함수의 내부 쓰레드에 의해 시작되며 C:드라이브를 포함하여 모든 드라이브를 대상으로 진행한다. 이 중 Windows, Program Files와 같은 윈도우 상의 일부 중요 디렉토리는 암호화 대상에서 제외된다. 암호화가 완료되면 랜섬노트 (_readme.txt) 를 생성하여 사용자에게 감염 사실을 알린다. 감염된 파일은 아래와 같이 기존 확장자 뒤에 .mosk가 추가되는 형태이다.

감염제외 대상은 아래의 확장자이며, 그 외의 모든 파일들이 감염대상이다.

– dll, bat, sys, lnk, ini, xml

감염 후, 랜섬노트에 명시된 이메일 주소로 복구 툴 비용을 지불하도록 하고 있으며, 금액은 980$(USD)로 확인되었다. 현재 V3에서는 이와 같은 새로운 랜섬웨어에 대해서 행위 기반 탐지로 선제적으로 차단을 하며 아래 진단명으로 진단하고 있다.

[파일 진단]

Trojan/Win32.AnteCrab (2019.11.08.04)

[행위 진단]

Malware/MDP.Ransom.M1171

Categories:악성코드 정보