AhnLab SEcurity intelligence Center(ASEC)は、最近 RMM(Remote Monitoring and Management)ツールを悪用した攻撃事例が増加していることを確認した。従来は初期侵入後に制御を奪取する過程でリモート制御ツールが利用されるケースが多かったが、近年では初期配布段階から RMM ツールが使われるなど、攻撃の多様化が進んでいる。ここでは最近確認された事例と、AhnLab EDR を活用した検知方法について紹介する。

1. EDRによる脅威モニタリング

RMMツールは本来、組織が正規の目的で利用するリモート管理ソフトである。しかし、システム制御が可能であるがゆえに、攻撃者はバックドアや RAT と同様に感染端末の制御を奪う目的で悪用している。さらに RMM ツールはセキュリティ製品の検知を回避しやすく、一般的なアンチウイルスでは単純な検知・遮断に限界がある。こうした背景から、EDR を用いた行動監視と対応が重要となる。

AhnLab EDR(Endpoint Detection and Response)は、国内唯一の行為ベース分析エンジンを搭載した次世代エンドポイントセキュリティである。常時行動データを収集し、検知・分析・対応の観点から脅威を正確に把握できる機能を提供する。これにより原因分析から適切な対応、再発防止まで一連のプロセスを構築できる。

2. 正常なソフトウェアに偽装したマルウェア事例

ASEC ブログ「LogMeIn と PDQ Connect を悪用したマルウェアの配布事例」[1]では、LogMeIn と PDQ Connect ツールを悪用した事例を紹介した。LogMeIn は正常なプログラムに偽装して配布されたが、Notepad++、7-zip のみならず、Telegram、ChatCPT、OpenAI などにも偽装した。

ユーザーは、正常なソフトウェアを装った広告ページを通じて以下のようなマルウェアダウンロードページから LogMeIn Resolve をインストールしたものと考えられる。これらの Web サイトは、それぞれ Notepad++、7-zip などの無料ユーティリティホームページのダウンロードページを装っているが、実際には攻撃者の LogMeIn Resolve がダウンロードされる。

図1. 偽装ユーティリティのダウンロードページ

LogMeIn Resolve は、リモートサポートおよびパッチ管理、モニタリングなどの機能をサポートする RMM ツールである。ユーザーが LogMeIn をインストールすると、LogMeIn のインフラに登録され、攻撃者によって操作権限を奪われる可能性がある。攻撃者は、LogMeIn を悪用して PowerShell コマンドを実行し、バックドアマルウェアである PatoRAT をインストールした。

参考に、PatoRAT は LogMeIn Resolve だけでなく、PDQ Connect によってもインストールされた。PDQ Connect も LogMeIn Resolve と同様に、ソフトウェアパッケージの配布、パッチ管理、インベントリ、リモートコントロールなどの機能を提供する RMM ツールである。攻撃者は PDQ Connect をインストールするように誘導した後、LogMeIn Resolve と同様に PDQ Connect を悪用して PatoRAT をインストールした。

図2. PDQ Connect を利用したマルウェアインストールログ

AhnLab EDR では、システムに LogMeIn と PDQ Connect が実行される振る舞いを脅威として検知し、管理者が事前に認知できるようにサポートする。

図3. AhnLab EDR を活用した LogMeIn 実行振る舞い検知

図4. AhnLab EDR を活用した PDQ Connect 実行振る舞い検知

3. 正常なドキュメントに偽装したフィッシング攻撃の事例

ASEC ブログ「動画ファイルを装って配布されている RMM ツール (Syncro、SuperOps、NinjaOne など)」[2] では、フィッシングメールを通じて様々な遠隔操作ツールを拡散させた事例を紹介した。攻撃に使用された PDF ドキュメントファイルが以下のように「Invoce」、「Product Order」、「Payment」などのキーワードを含んだ名前を持っており、実行すると以下のように高画質のためにプレビューが不可能になり、代わりに Google ドライブのリンクをクリックするように誘導する。

図5. 図2. 攻撃に使用された PDF マルウェア

このような攻撃によって拡散されたマルウェアは、Syncro という名前の RMM ツールである。Syncro RMM は、Managed Service Provider(MSP) および IT チーム向けの遠隔モニタリングおよび管理ツールであり、Chaos [3]、Royal[4] のようなランサムウェア攻撃者だけでなく、イランの APT 脅威グループである MuddyWater が [5]使用した事例も知られている。

図6. Syncro 社のホームページ

同じ証明書で署名されたマルウェアを見ると、これ以外にも様々な RMM ツールが 2025年10月から悪用されている。ScreenConnect は、遠隔接続と画面操作機能を提供する RMM/遠隔サポートソリューションであり、障害対応、維持管理などを実行することができる。ScreenConnect もまた、様々な攻撃者によって悪用されているが、例えばランサムウェアの攻撃者である ALPHV/BlackCat[6]、Hive [7] などがいる。

図7. マルウェアの署名に使用された証明書

このほかにも NinjaOne と SuperOps も存在する。NinjaOne は、企業の IT インフラを遠隔でモニタリングおよび管理するためのクラウドベース RMM ソリューションである。遠隔接続、パッチおよびソフトウェア配布、性能モニタリング、IT 資産管理などの機能に対応する。SuperOps も MSP(管理型サービス提供業者)を対象としたクラウドベース RMM/PSA 統合ソリューションであり、遠隔接続、資産・パッチ管理、モニタリングなどの機能に対応する。

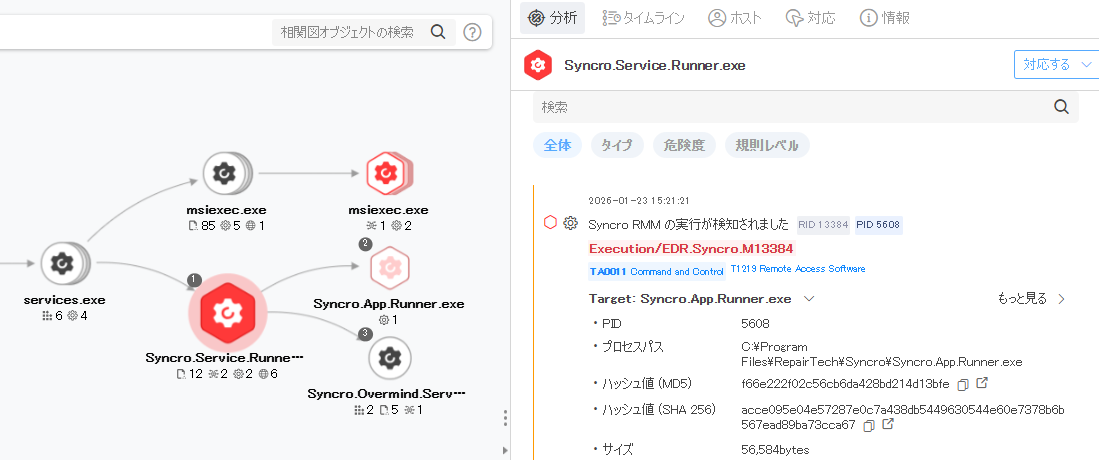

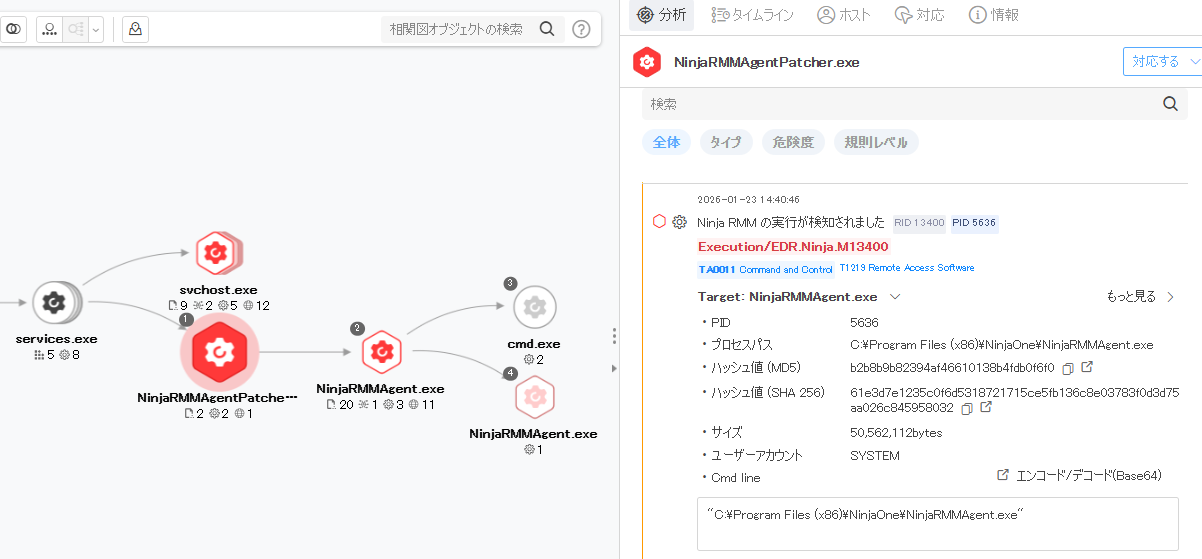

AhnLab EDR では、フィッシング攻撃の事例で確認された RMM ツール、すなわち Syncro、ScreenConnect、NinjaOne、SuperOps が実行される振る舞いを脅威として検知し、管理者がこれを事前に認知できるようにサポートする。

図8. AhnLab EDR を活用した Syncro 実行振る舞い検知

図9. AhnLab EDR を活用した ScreenConnect 実行振る舞い検知

図10. AhnLab EDR を活用した NinjaOne 実行振る舞い検知

図11. AhnLab EDR を活用した SuperOps 実行振る舞い検知

4. 結論

ユーザーはユーティリティをダウンロードする際、公式 HP を確認する必要があり、ダウンロードされたファイルのバージョン情報や証明書を検査することで、意図したインストーラーが合っているかどうかを確認できる。出所が不明な電子メールを閲覧する際も特に注意が必要である。電子メールの送信者が信頼できるかどうかを確認し、疑わしいリンクや添付ファイルは開かないことが重要である。また、OS およびセキュリティ製品を最新バージョンにアップデートし、既知の脅威から保護する必要がある。

[振る舞い診断]

- Execution/EDR.LogMeIn.M12839

- Execution/EDR.PDQConnect.M12920

- Execution/EDR.Syncro.M13384

- Execution/EDR.ScreenConnect.M11766

- Execution/EDR.Ninja.M13400

- Execution/EDR.SuperOps.M13399

Categories: マルウェア