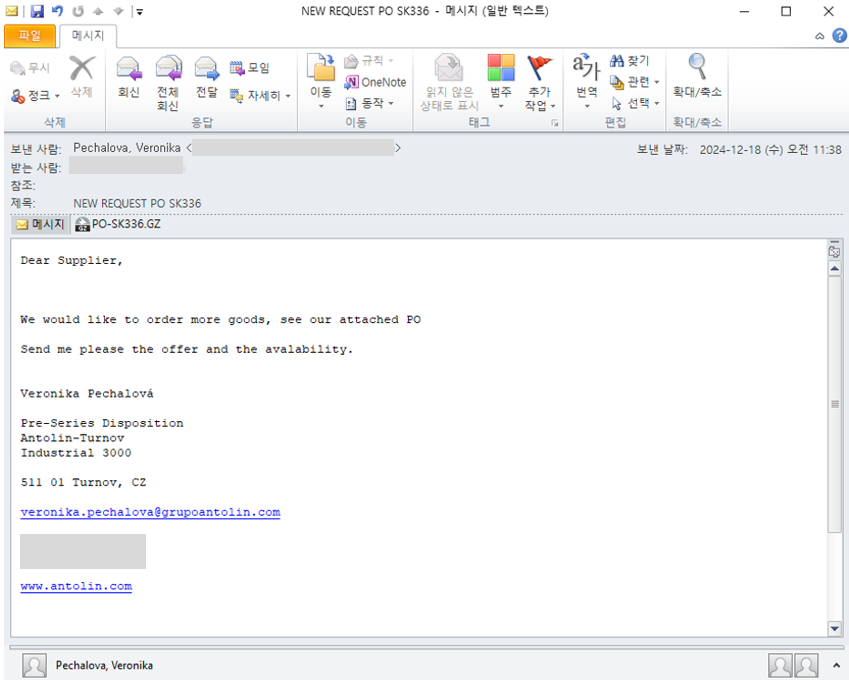

2024年12月、AhnLab SEcurity intelligence Center(ASEC)は、当社のメールハニーポットを通じて MS Windows の圧縮ヘッダ(CAB)を悪用したバッチファイル(*.cmd)型のマルウェアが配布されていることを確認した。

このマルウェアは ModiLoader(DBatLoader)と呼ばれ、発注書(PO)として配布されていた。

過去と異なる点は、*.cmd(バッチファイル)拡張子を使用しているが、実際には CAB 圧縮ヘッダフォーマットを悪用してマルウェアを作成したあとで実行する Loader 型のマルウェアという点である。

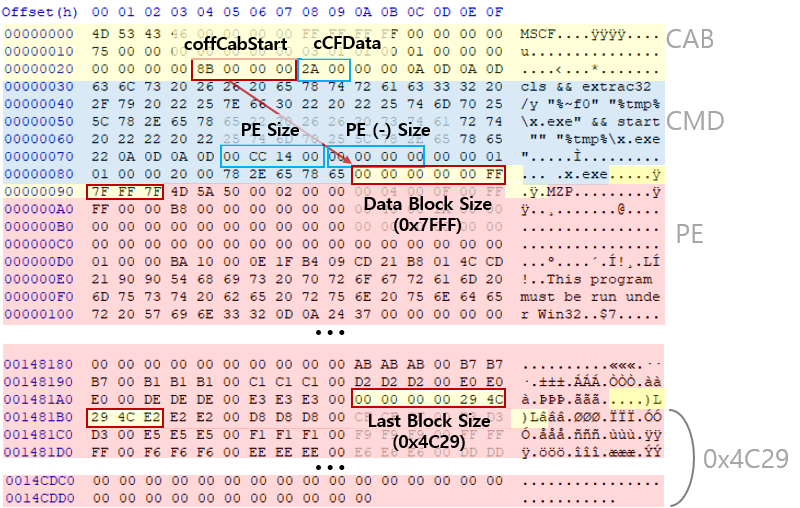

バイナリ構造:CAB ヘッダ(「MSCF」) + Command line + PE(exe)

拡張子:*.cmd海外では「Threat Actor Turns a CAB File Into the Loader to Deploy ModiLoader」(外部サイト、英語にて提供)というタイトルで紹介されている。

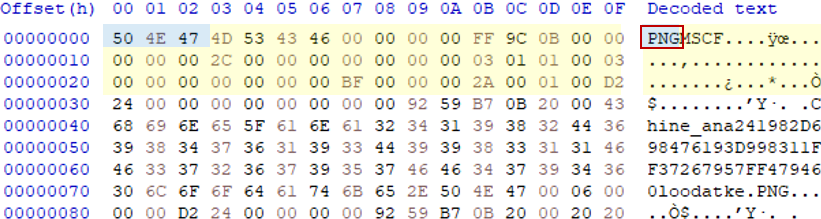

この攻撃者は、メールセキュリティ製品による検知を回避するために添付ファイルのヘッダを変更した。確認された圧縮ファイルは、マジックナンバーが「MSCF」の圧縮ファイル(CAB)だが、その前に「PNG」(画像ファイルのヘッダ)を追加してファイルのフィルタリングを回避する、または圧縮ファイル内のファイルを自動でスキャンする機能などを回避する目的があるものと推定される。

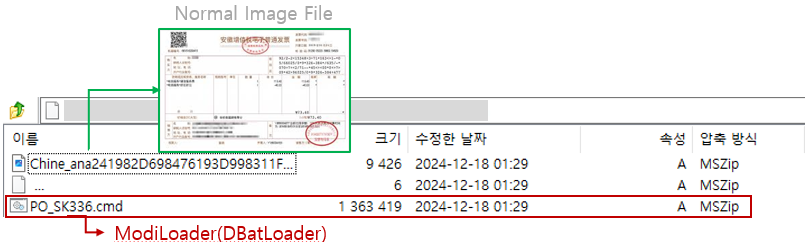

この圧縮ファイルの中には、正常な画像ファイルと MS Windows の圧縮フォーマット(CAB)を利用した不正なバッチファイル(*.cmd)が存在する。

CMD バッチファイルは、以下のように CAB 構造とコマンド、そして実行ファイルを持つ特異な構造を持っており、コマンドによってローダーとして動作することができる。

extrac32 で抽出が可能な CAB 構造として作成するためには、coffCabStart オフセットをはじめ、ブロック(Block)ごとにサイズを合わせる必要がある。cCFData はブロックに対する個数を表すが、任意に設定しても動作には影響しない。

配布された PO_SK336.cmd ファイルの実行プロセスは、以下の通りである。

1) 実行すると、前のヘッダは無視して Command line を実行

2) extrac32 によって自身(CAB 構造)の圧縮を解除

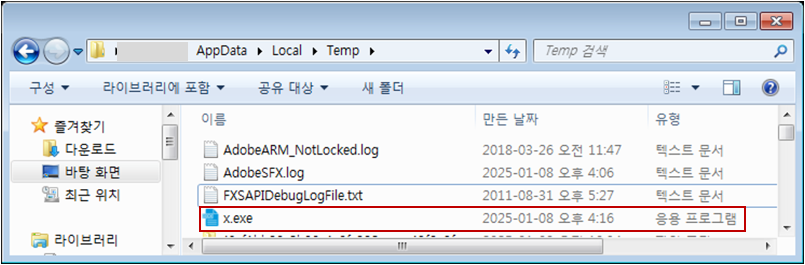

3) %temp% フォルダーに内部実行ファイル(EXE)を作成したあと実行コマンドラインの命令は以下の通りである。

cls && extrac32 /y "%~f0" "%tmp%\x.exe" && start "" "%tmp%\x.exe"最終的なマルウェア作成先パス

したがって、ユーザーは添付ファイルに対しては特に注意が必要である。

IOC 関連情報

MD5

c4a6a2895bdbfab657a516abf9ce7780

c6fc475a21d8114788d4d0ac4299c317

Categories: マルウェア