AhnLab Security Emergency response Center(ASEC)は内部モニタリング中に、Nevada ランサムウェアが拡散している状況を確認した。Nevada ランサムウェアは Rust ベースで作成されたマルウェアで、感染すると、その感染したファイルに「.NEVADA」拡張子が追加される特徴がある。また、暗号化を実行した各ディレクトリに「README.txt」の名前でランサムウェアを生成し、ランサムノート内に支払いのための Tor ブラウザリンクがある。

1. Nevada ランサムウェアの主な機能

このランサムウェアは下の図のように、詳しい実行方式を指定するため、コマンドベースオプションをサポートしている。別途のオプションを指定せずに実行すると、すべてのドライブを巡回し、暗号化のみを実行するが、「file」、「dir」オプションの指定を行うことで、個別ファイルおよびディレクトリを指定して暗号化を行ったり、その他オプションを通して自己削除、暗号化対象ドライブの追加ロード、セーフモードでの動作実行などの機能を有効化することができる。下段の表は、このランサムウェアがコマンドラインベースでサポートする機能について簡単に説明した記述である。

| オプション | 機能 |

| -file | 指定されたファイルの暗号化の実行 |

| -dir | 指定されたディレクトリの暗号化の実行サブディレクトリについての暗号化を実行 (「Nevada」拡張子を持つディレクトリが存在する場合、暗号化対象から除外) |

| -sd | 自己削除 |

| -sc | ボリュームシャドーの削除(管理者権限での実行必要) |

| -lhd | hidden ドライブのロード |

| -nd | ネットワーク共有フォルダーの暗号化 |

| -sm | セーフモードで再起動し、ランサムウェアの動作実行(管理者権限での実行必要) Windows Defender サービスの無効化 |

| -help | ランサムウェアのオプション説明 |

1. 自己削除 (-sd)

Nevada ランサムウェアは、以下のように暗号化ルーティンの実行後、自己削除を実行する機能をサポートしている。

| “cmd.exe” /c ping 127.0.0.1 -n 3 > Nul & Del /f /q C:\path\to\malware\ransom.exe |

2. ボリュームシャドーの削除 (-sc)

Nevada ランサムウェアの主な特徴に DeviceIoControl を活用して、システム復旧を妨害(T1490)する技法が確認された。下の図は、このランサムウェア内で確認されたボリュームシャドーコピー(VSS、Volume Shadow Copy)を削除する方式で、これは2021年3月ごろに Twitter および Github (poc)に公開された方法であることを把握した。

このコードは、直接的な Device IO Control calls を通して、デバイスドライバーに直接接続し、「Volume Shadow Copy Storage サイズを非常に小さく再指定」する方式である。vssadmin、wbadmin、bcdedit、wmic コマンド呼び出しを通して、システム復旧を妨害する技法は、今までも様々なマルウェアによって活用されていたが、このランサムウェアは Device IO Control calls を直接的に利用する、あまり見られない方式を活用していた。

3. hidden ドライブのロード (-lhd)

Nevada ランサムウェアは下の図のように、定義された各ドライブの文字列を活用して、各ボリュームを巡回し、隠しパーテーションをロードして暗号化を実行する機能も存在する。

4. ネットワーク共有フォルダーの暗号化 (-nd)

上記のように隠しドライブをロードして暗号化を実行する機能以外にも、以下の図のようにシステム内に存在するネットワーク共有リソースに接続し、暗号化を実行する機能も含まれている。

5. セーフモードで動作 (-sm)

このマルウェアは、セーフモードで再起動して動作する機能が存在する。そのため、このランサムウェアプログラムをセーフモードで起動してから実行するサービス形態で、登録してから実行する機能も存在する。それ以外にもセーフモードで起動後、再起動サービスリストから WinDefender を削除する機能も確認された。

| Action | Registry Key | Value |

| Create | HKLM\SYSTEM\CurrentControlSet\Control\ServicesPipeTimeout | 0x5265c00 |

| Create | HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\nevada | “Service” |

| Delete | HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\WinDefend | – |

2. Nevada ランサムウェアの感染対象および暗号化除外条件

1. 感染除外 Locale

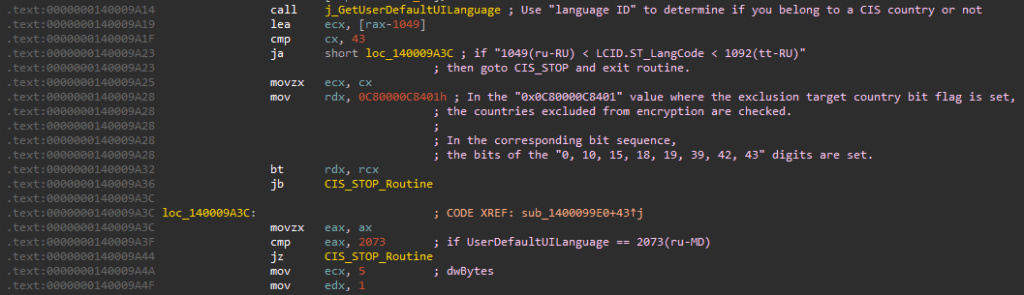

この Nevada ランサムウェアサンプルの場合、下の図のように Commonwealth of Independent States (CIS)国家のうち、一部の国家(表3参照)の場合は感染せずに終了する特徴がある。この国家は旧ソ連関連の国であることが確認され、このような例外国家を設定するために、コード内に例外対象国家についてのビットフラグが設定されているものと見られる。

| 0x0419(ru-RU), 0x0423(be-BY), 0x0428(tg-Cyrl-TJ) ,0x042B(hy-AM), 0x042C(az-Latn-AZ), 0x0440(ky-KG), 0x0443(uz-Latn-UZ), 0x0444(tt-RU), 0x0819(ru-MD) |

2. 暗号化除外ファイル名およびフォルダー

このランサムウェアは以下の図のように、暗号化対象から除外処理されるファイル名およびフォルダー名をチェックするルーティンが含まれており、結果的には暗号化除外対象になるファイルおよびフォルダーは[表4]に記述がある。

| 感染除外フォルダ | windows, program files, program files (x86), appdata, programdata, system volume information, NEVADA, |

| 感染除外拡張子 | exe, ini, dll, url, lnk, scr |

| 感染除外 substring | ntuser |

3. 結論

ランサムウェア被害の予防のため、出どころが不明なファイルを実行する際は注意しなければならず、疑わしいファイルはセキュリティソフトによる検査を行い、アンチウイルスを最新版にアップデートしておく必要がある。

V3 では以下のように検知している。

[ファイル検知]

- Ransomware/Win.Nevada.C5391542 (2023.03.06.03)

[ビヘイビア検知]

- Ransom/MDP.Decoy.M1171

- Ransom/MDP.Event.M1785

[IOC]

- b673d92b77489d12779dc1fb5e8f6fdd (MD5)

関連 IOC および詳細な解析情報は、AhnLab の次世代脅威インテリジェンスプラットフォーム「AhnLab TIP」サブスクリプションサービスを通して確認できる。

Categories:マルウェアの情報