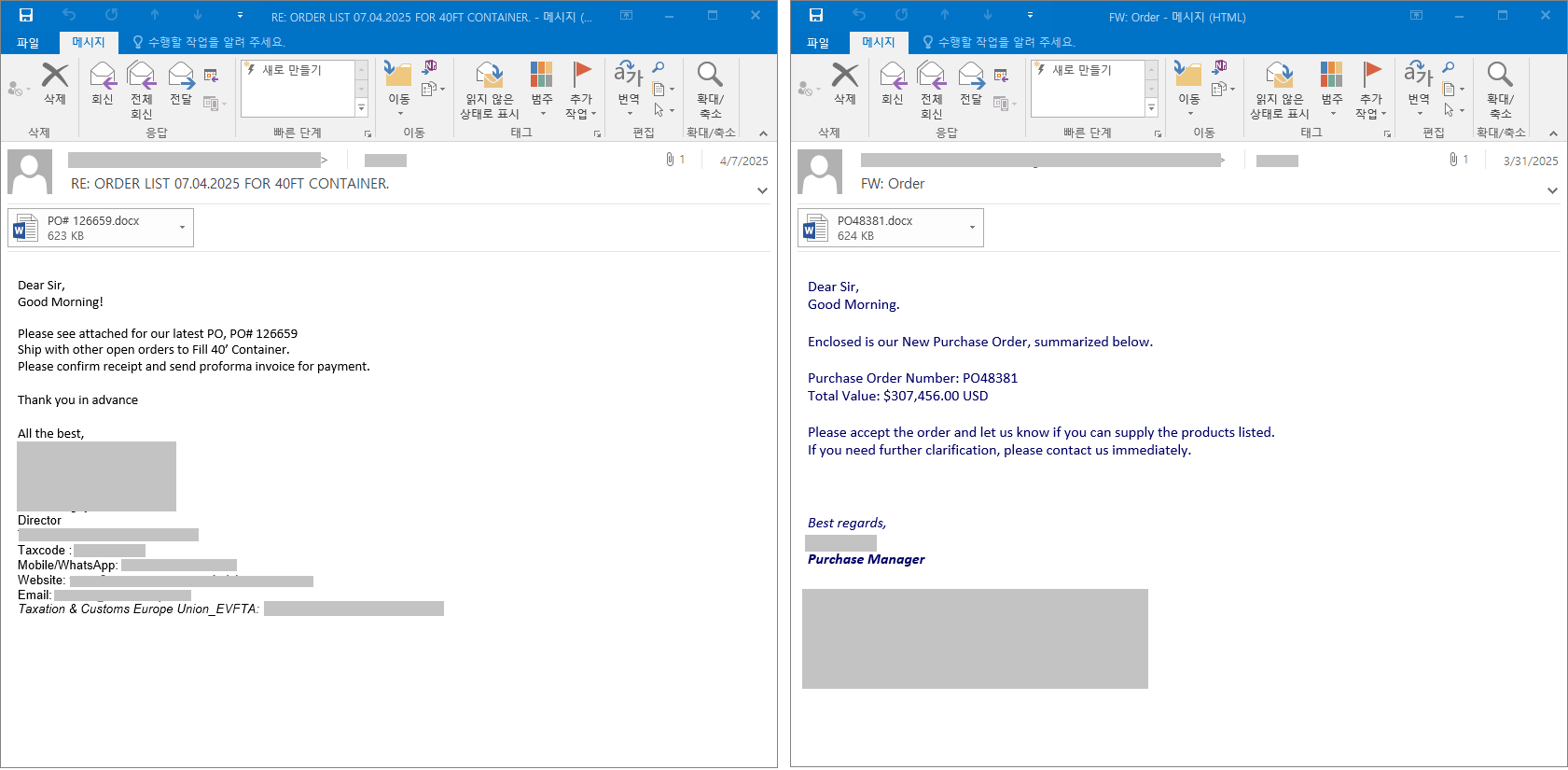

AhnLab SEcurity intelligence Center(ASEC)は毎月「フィッシングメール動向報告書」というタイトルでフィッシングメールに関する情報を AhnLab TIP に公開している。フィッシングを装った様々な キーワード/テーマがあるが、その中でも本ブログでは購入および注文書の確認のためのメールに偽装して XLoader インフォスティーラー マルウェアを配布した事例について紹介する。メール本文には、注文書の内容を確認して、連絡を要求する内容と添付された DOCX ドキュメントファイルの実行を誘導する内容が書いてある。

添付された不正なドキュメントを実行する過程で、過去の数式エディタの脆弱性(CVE-2017-11882)を未だに使用している状況が確認された。脆弱に運用されている環境では攻撃に晒されるものと見られる。数式エディタの脆弱性以降、最終的には HorusProtector でビルドされた XLoader インフォスティーラーがメモリ上で動作する。

HorusProtector は、様々なマルウェアを配布する商用プロテクターであり、攻撃者のチャットでビルダーを無料配布し、ライセンスキーを攻撃者から購入して認証後使用する方式である。ビルド時にインジェクション対象プロセスを指定して最終的に実行されるマルウェアをインジェクションする特徴があり、分析当時の最新バージョンは v0.4.2であることが確認される。

[図1] フィッシングメールの本文

[図2] HorusProtector ビルダーの写真

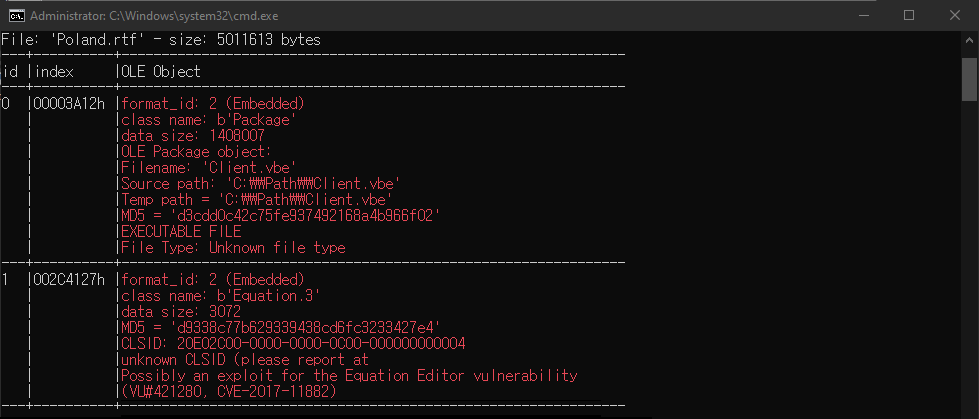

過去には最初の配布ファイルを VBE 単一ファイルで配布したが、今回の事例では最初の配布ファイルは DOCX ドキュメントファイルで始まり、DOCX ドキュメントファイルの中に数式エディタの脆弱性を使用する RTF ドキュメントが含まれている。

[図3] DOCX ドキュメントに含まれている RTF ドキュメント

[図4] RTF に含まれている Client.vbe と脆弱性コード

この DOCX ドキュメントファイルを実行すると、External 接続を通じて内部 RTF ドキュメントが実行される。この RTF ドキュメントは内部に含まれている「Client.vbe」ファイルを一時フォルダーに作成し、数式エディタの脆弱性を利用して「cmd.exe /C cscript %tmp%\Client.vbe」コマンドを実行する。過去には VBE ファイルの内部に最終マルウェアが含まれておらず、C2 でダウンロードして実行されていた。ファイルサイズも約10KB程度であった。しかし、本文の事例のように現在配布されている HorusProtector は VBE ファイルの内部に最終マルウェアが含まれたまま配布されており、サイズは約1.34MBである。

[図5] (左) デコードされた以前のバージョンの VBE コードの一部 (右) デコードされた現在のバージョンの VBE コードの一部

Client.vbe が実行されると、「Computer\HKEY_CURRENT_USER\SOFTWARE\」レジストリの下位に 15文字のランダム名でキーを作成し、その下位キーに「donn」という名前でキーを作成する。各レジストリキーに保存されるデータは以下の通りである。

※ 本文のサンプルでは「gSngToQWoKopCel」という名前のキーを作成する。

- gSngToQWoKopCel : インジェクション対象プロセスの名前、BASE64 でエンコードされた DLL ローダーファイル、ローダーを実行させる PowerShell スクリプト

- donn : 最終的に実行される BASE64 でエンコードされたマルウェア

[図6] (上) 実行に関連するレジストリキー値、(下) 最終的に実行されるマルウェアデータ

最後に、PowerShell スクリプトが「RegAsm.exe」を子プロセスに作成し、DLL ローダーファイルが最終マルウェアをデコードして実行する。最終的に実行されるマルウェアはインフォスティーラーである XLoader であることが確認された。

HorusProtector は2024年から様々なマルウェアを配布している。初期には VBE 単一ファイルを配布したが、現在は数式エディタの脆弱性を使用する MS Office ドキュメントに含めてフィッシングメールを通じて配布している。過去の脆弱性を利用したマルウェアが今も配布されているということは、いまだに脆弱な環境のユーザーが多いということに解釈される。ユーザーは脆弱な数式エディタが除去された Office 製品を使用するか、セキュリティアップデートを通じてマルウェア感染を予防する必要があり、出所が不明なメールに添付されているファイルを開く際は特に注意が必要である。