最近、AhnLab SEcurity intelligence Center(ASEC)では大手運送会社の送り状に偽装して配布される Remcos マルウェアを発見した。この記事では HTML、Javascript、AutoIt script へと続き、最終的に Remcos マルウェア実行までの拡散フローを説明する。

下記[図1]は、拡散しているメールの原本であり、HTML スクリプトが添付されている。この HTML ファイルを実行して Download ボタンをクリックすると[図2]のように「747031500 D747031500_A.js」ファイルがダウンロードされる。しかし、ダウンロード URL は「blob(Binary Large OBject)」形式の URL であり、外部サーバーからダウンロードを行うタイプではない。 [図3]は HTML スクリプトのコードであり、エンコードされた不正な Javascript をオブジェクトに変換して、ブラウザ内でのみアクセス可能な URL を通じて「747031500 D747031500_A.js」ファイルを生成する。

[図4]は、HTML ファイルで生成された Javascript ファイル(747031500 D747031500_A.js)である。不正な振る舞いとは無関係の難読化が目的のダミーコードが大半を占めている。

[図5]は、ダミーコードを削除した実際の不正な振る舞いを遂行するコードである。実行すると、[図6]のように駆動ファイルを生成(knkfcutogchunsg.bls、wtine.amv)してダウンロード(kmwdx.txt、fdilfn.dll)し、その機能は以下の[表1]の通りである。駆動ファイルを生成したあと、正常な AutoIt ローダー(kmwdx.txt)の引数で不正な AutoIt スクリプト(fdilfn.dll)を実行する。

| ファイル名 | 機能 |

| knkfcutogchunsg.bls | 設定ファイル(マルウェアの生成先、Run key 名、生成ファイル名などを記載) |

| wtine.amv | エンコードされた Remcos マルウェアの binary |

| kmwdx.txt | 正常な AutoIt ローダー(EXE) |

| fdilfn.dll | 不正な AutoIt スクリプト |

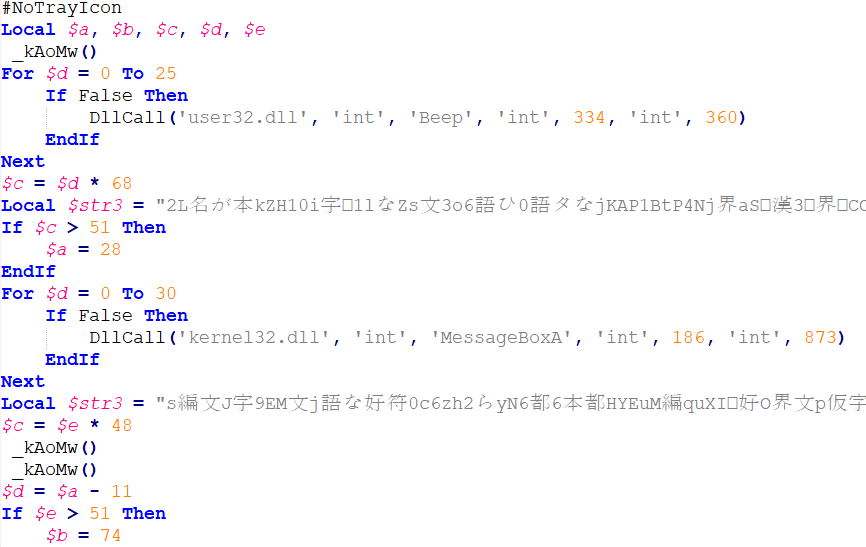

[図8]は不正な AutoIt スクリプト(fdilfn.dll)であり、実際の振る舞いとは関係のないダミーコードで難読化されている。

[図9]~[図13]は復号化された AutoIt スクリプトの機能である。順番に、[図9]は特定のアンチウイルスプログラムを実行時に終了する機能である。さらに、ユーザー名(UserName)が「John」の場合に終了するコードが存在した。

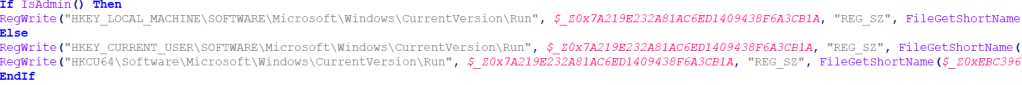

[図10]は、持続性維持のための自動実行登録機能である。自動実行レジストリキーに、名前を偽装した正常な AutoIt ローダー(kmwdxt.txt.exe)の引数で不正な AutoIt スクリプト(fdilfn.dll)を実行するコマンドが[図11]のように登録される。

[図12]、[図13]はエンコードされた Remcos マルウェアの binary を復号化し、シェルコードを実行する機能である。

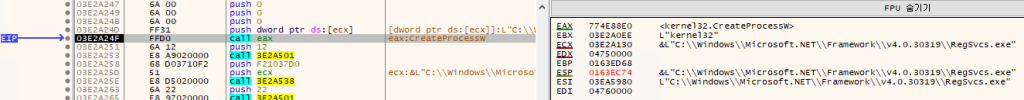

[図14]はシェルコード機能の一部コードで、インジェクションのために正常なプロセス(RegSvcs.exe)を実行(CreateProcessW)するコードである。その後、[表2]のような順序で Remcos マルウェアをインジェクションする。

| インジェクションに使用する API |

| CreateProcessW -> RtlMoveMemory -> ZwUnmapViewOfSection -> VirtualAllocEx -> WriteProcessMemory -> RtlMoveMemory -> GetThreadContext -> SetThreadContext -> ResumeThread |

[図15]は、正常なプロセス(RegSvcs.exe)で動作する Remcos RAT マルウェアのメイン関数の一部である。最終的に実行された Remcos RAT は Remote Access Tool マルウェアであり、C2 コマンドに応じてユーザー PC の情報窃取および様々なリモートコマンドが実行されることがある。

ユーザーは、出どころが不明なメールの閲覧に特に注意を払う必要がある。2次被害を予防するため、定期的なパスワード変更が必要である。また、攻撃者のアドレスや侵害されたアドレスへ情報を流出するタイプとは異なり、正常なプラットフォームを C2 に活用する事例が増加し続けているため、ユーザーは特に注意が必要である。

IOC 関連情報

MD5

9fdde6d01baeb36a5e770c7fbfc0aafb

a224a99613680c9f62222278eabdca6d

c33a090d46bf270d49280178326a3616

e3765da77fefd90e2a7e1fe50029a1d8

URL

http[:]//favor-grace-fax[.]home-webserver[.]de/

Categories: マルウェア