1. 概要

2024年6月、セキュリティ企業の CheckPoint-Research(CPR)は、Legacy Driver Exploitation 手法を使用するセキュリティ脅威を公開した。(外部サイト、英語にて提供)この攻撃は、主に Gh0st RAT マルウェアによって感染したシステムを遠隔操作してさらなる被害を発生させた。

攻撃者は、フィッシングサイトとメッセージングアプリを利用してマルウェアを配布し、DLL サイドローディング手法によって追加のペイロードをロードする。改ざんされた TrueSight.sys ドライバーを使用して Microsoft のドライバー遮断システムを回避し、正常なセキュリティプロセスである AntiVirus および EDR(Endpoint Detection and Response)システムを強制的に終了させてセキュリティ防御を無効にした。

今回の攻撃は「Legacy Driver Exploitation」手法を活用した新たなタイプの脅威を示している。

2. 攻撃手法

この攻撃の要は、TrueSight.sys ドライバーの脆弱性を悪用することである。

このファイルは Adlice Software が開発したマルウェア除去ツール RogueKiller Antirootkit のドライバーモジュールであり、Rootkit の検知および除去機能を提供する。しかし、TrueSight.sys 3.4.0 以下のバージョンで任意のプロセスを終了させることができる脆弱性が存在しており、攻撃者は AVKiller ツールとして当該ファイルを使用した。

Microsoft はこの脆弱性が存在するすべてのバージョンの TrueSight.sys ドライバーを Microsoft Vulnerable Driver Blocklist(脆弱なドライバーの遮断リスト)に登録したが、TrueSight 2.0.2.0 バージョンは2015年7月29日以前に署名されたドライバーであるため、例外的に遮断リストを回避することができた。攻撃者はこの点を悪用し、TrueSight 2.0.2.0 バージョンを持つ複数のファイルを生成するために証明書領域の改ざん手法を使用した。

3. 証明書の検証回避手法

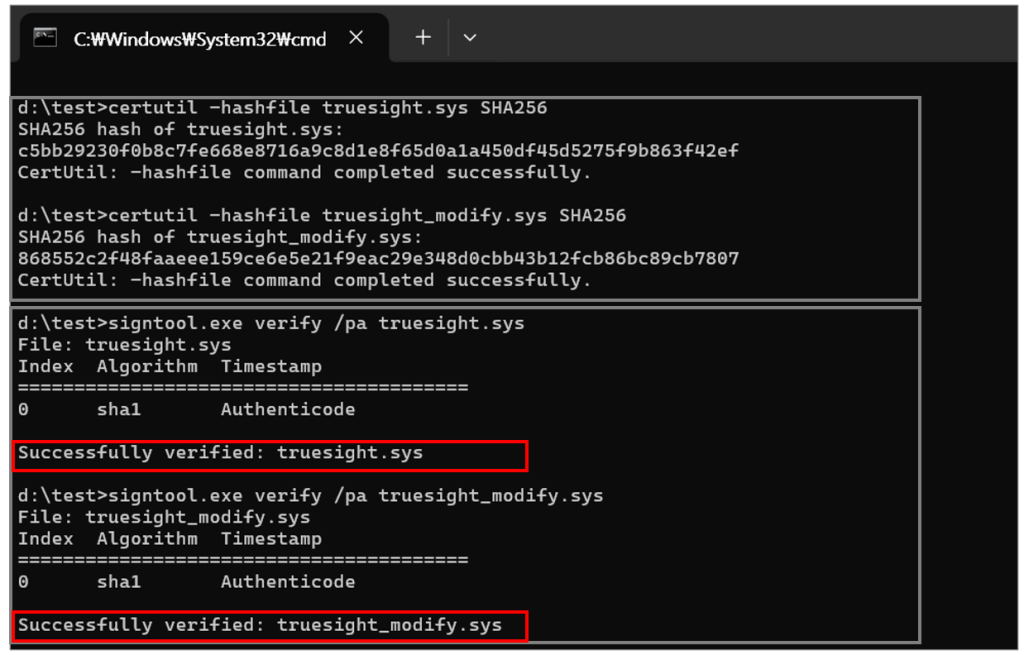

TrueSight.sys の変形ファイルは、WIN_CERTIFICATE 構造体のパディング領域を任意に改ざんする方式を利用する。

ファイルのデジタル署名に含まれた WIN_CERTIFICATE 構造体は、ファイルが改ざんされていないことを保証する重要な役割を担う。 しかし、攻撃者は Windows で証明書を検証する際、構造体内のパディング領域を使用しないという点を悪用し、実際には改ざんされたファイルであるにもかかわらず、正常な署名を持つかのように見せた。

これにより、パディング領域が改ざんされたファイルが正常な署名が含まれているものと認識され、WinVerifyTrust による証明書の検証を回避することに成功した。

(1) WIN_CERTIFICATE の位置確認

- PE ファイルの Certificate Table(Security Directory)項目を通じて位置を参照する。

(2) WIN_CERTIFICATE 領域の Padding 操作

- 署名の検証には影響を与えないように維持する。

(3) 証明書の検証回避

- ファイルのハッシュは異なるが、署名された証明書は有効であることがわかる。

4. Microsoft の対応

Microsoft は、この攻撃への対応として2024年12月17日、Microsoft Vulnerable Driver Blocklist をアップデートし、変形された TrueSight.sys ドライバーとその変種を遮断する措置を講じた。このアップデートは Microsoft が既知の脆弱性を悪用したドライバーを遮断し、システムセキュリティを強化するための重要な手段である。

5. 関連する脆弱性

この攻撃手法は、CVE-2013-3900 脆弱性と密接な関係がある。この脆弱性は、証明書テーブルのサイズを任意に変更したあとヘッダ情報を改ざんした場合に、証明書の検証を回避できる点を悪用した。これによって証明書の検証を回避しつつ、ファイルの末尾に不正なデータを追加することができる。

Microsoft は2013年12月、MS13-098 セキュリティ告知を通じて証明書の検証を厳格化するアップデートを配布したが、一部のアプリケーションとシステムにおいて互換性の問題が発生し、2014年7月にアップデートをロールバックした。

その後、Microsoft は証明書を厳格に検証するセキュリティオプションをユーザーの選択に任せた。ユーザーが以下のレジストリキー設定を適用すると、証明書の検証を強化できる。

| 32bit [HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config] “EnableCertPaddingCheck”=”1” |

| 64bit [HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config] “EnableCertPaddingCheck”=”1” [HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config] “EnableCertPaddingCheck”=”1” |

Microsoft は今後もセキュリティ強化のための作業を続行していくと発表し、今回の攻撃を通じて証明書の検証を強化する方法の必要性が再び浮き彫りになった。

6. V3 による検知

AhnLab V3 は悪意を持って改ざんされた TrueSight.sys 2.0.2.0 バージョンを Trojan/Win.VulnDriver.R695153 (2025.03.14.03)として検知する。

V3 の検知機能は、システムのセキュリティを強化するために重要な役割を担い、ユーザーはこれによってリアルタイムでセキュリティをチェックしてマルウェアを遮断できる。

7. 結論

今回の攻撃は、Legacy Driver Exploitation 手法を利用してシステムのセキュリティを無効にし、マルウェアを配布するという新しいタイプのセキュリティ脅威を示した。 攻撃者は脆弱なドライバーを悪用して Microsoft のドライバー遮断システムを回避する方法により、システムに侵入することができた。

Microsoft は Vulnerable Driver Blocklist を通じてこれらの攻撃を遮断している。ユーザーは、最新のセキュリティアップデートを迅速に適用してセキュリティソリューションを積極的に活用し、これらの攻撃に備える必要がある。また、企業や組織は定期的なセキュリティチェックと脆弱性の解析を通じて潜在的なリスクを前もって把握し、対応していくことが求められている。

Legacy Driver Exploitation 攻撃は、単純なセキュリティ脅威ではなくシステムセキュリティの核心を直に突く方式であるため、これに対する徹底した対応が必要である。

IOC 関連情報

MD5

05c6c1a7f714aee24118b1ed5471dcfb

08778920cbe7ea998fd31db4eb504fe9

097adb6f2627e52746ca2b47839e27aa

12f762403dd2eadd0d4f58c4bd31059c

1889f580de1d9385eb9e81ba6e2b26cb

追加 IoC は ATIP で提供しています。

URL

http[:]//19nsoo[.]oss-cn-beijing[.]aliyuncs[.]com/

http[:]//2uuo9s[.]oss-cn-beijing[.]aliyuncs[.]com/

http[:]//3syd1z[.]oss-cn-beijing[.]aliyuncs[.]com/

http[:]//662hfg[.]oss-cn-beijing[.]aliyuncs[.]com/

http[:]//fyge20[.]oss-cn-beijing[.]aliyuncs[.]com/

追加 IoC は ATIP で提供しています。

Categories: 脆弱性