AhnLab SEcurity intelligence Center(ASEC)は、TIDRONE 攻撃者が最近、企業を対象に攻撃を行っていることを確認した。この攻撃事例で悪用されたソフトウェアは ERP であり、これを通じて CLNTEND というバックドアマルウェアをインストールした。

TIDRONE は台湾の防衛産業企業、特にドローン開発企業を対象に攻撃を行っている攻撃者であり、2024年9月に TrendMicro 社が初めて報告した。[1] 中国語を使用する攻撃グループとの関連性が示唆されている TIDRONE は、台湾以外にも複数の国を攻撃対象にしていると知られており、Enterprise Resource Planning (ERP)ソフトウェアや、リモートデスクトップソフトウェアである UltraVNC を利用して、CXCLNT や CLNTEND というバックドアマルウェアをインストールした。

ASEC では2024年上半期、韓国国内企業を対象とする攻撃に CLNTEND が使われたことを確認しており、2024年7月からは韓国国内の ERP を悪用していることを確認した。これらの ERP は、公式ホームページが確認されておらず、ユーザー数が少数であることから、小規模な製作会社が製作し、少数の韓国国内企業にのみ配布されているものと推定される。

1. 攻撃ベクトル

2024年上半期に確認された攻撃では最初の配布方式は確認されておらず、TrendMicro 社のレポートと同じく DLL Side-Loading 方式で「winword.exe」が使われたという点のみ確認されている。しかし、2024年7月からは主に 2種類の ERP を通じてマルウェアが配布された状況が確認できる。

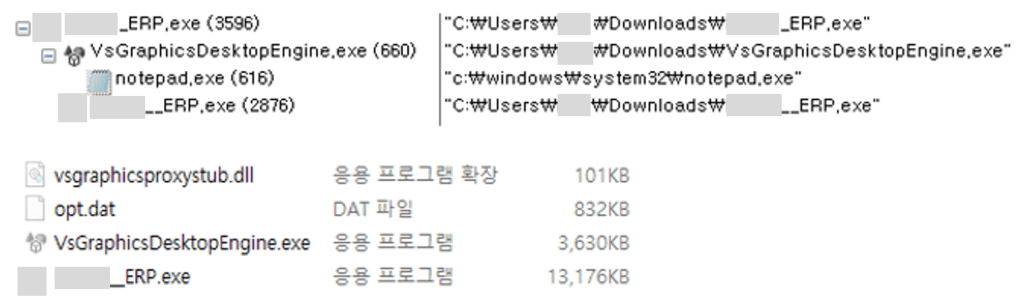

まず 1つ目のタイプは、韓国国内の小規模開発会社と関連がある ERP と見られる。このメーカーは、顧客ごとに ERP をカスタムして提供しているものと推定され、当社の ASD 上で確認された当該会社の正常な ERP は 20MB 近いサイズを持っている一方で、攻撃に使われたマルウェアはすべて 4MB ほどのサイズであることが特徴である。

直接配布されるマルウェアは収集されていないが、このマルウェアが生成する「VsGraphicsDesktopEngine.exe」は後述する別の DLL Side-Loading に悪用される正常なプログラムである。そして、その後は以下のようなパスから TIDRONE の Loader マルウェアが確認されるという共通点がある。

| %ProgramFiles%\microsoft office\wwlib.dll %SystemDrive%\3dp\edition\wwlib.dll %ProgramFiles%\intel\intel(r) serial io\lang\hr-hr\wwlib.dll |

2つ目のタイプは、実際のマルウェア配布事例が確認された。韓国国内の別の会社の ERP であり、こちらのタイプも公式ホームページは存在しないものと見られる。上記事例と同じく、顧客ごとに異なるパスのファイルをアップロードして配布するが、特定の顧客の場合、最初は正常な ERP が配布されたものの、しばらくすると ERP と CLNTEND を同時にインストールドロッパーへと変更された。

2. マルウェア解析

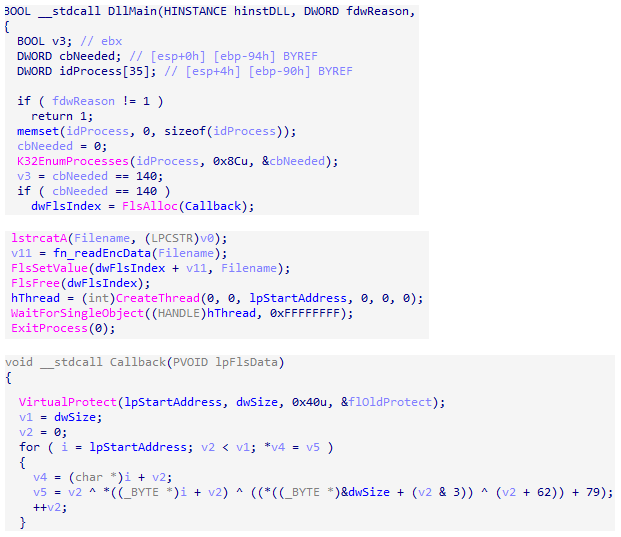

上記の攻撃によってインストールされるマルウェアは、正常な実行ファイルと Loader 機能を担う DLL、そして暗号化された CLNTEND であり、配布されたあと、その実行ファイルを開く。正常な実行ファイルは DLL Side-Loading 方式によって同じパス上に同時に配布された不正な DLL をロードし、最終的に別の暗号化されたファイルを復号化してメモリ上で実行する。

最も多く悪用される実行ファイルは MS Office の Word、および「VsGraphicsDesktopEngine.exe」であり、最近では「rc.exe」が悪用されている。

| 実行ファイル | DLL 名 | データファイル名 |

| winword.exe | wwlib.dll | gimaqkwo.iqq |

| VsGraphicsDesktopEngine.exe | vsgraphicsproxystub.dll | opt.dat |

| rc.exe | rcdll.dll | wctE5ED.tmp |

| N/A | jli.dll | cxufejc.abu thaxdle.fxm |

| N/A | iviewers.dll | opt.dat tmplog |

攻撃プロセスでは、様々な Loader マルウェアが使用され、攻撃者は解析の妨害を目的として多種類の Loader を作成してきた。TrendMicro 社が取り上げた Loader は解析の妨害を目的として Fiber の構造を上書きする手法を使用していたが、最近使用するマルウェアも難読化方式を使用したり、FlsCallback を使用して暗号化されたデータファイル「wctE5ED.tmp」を復号化することが特徴である。

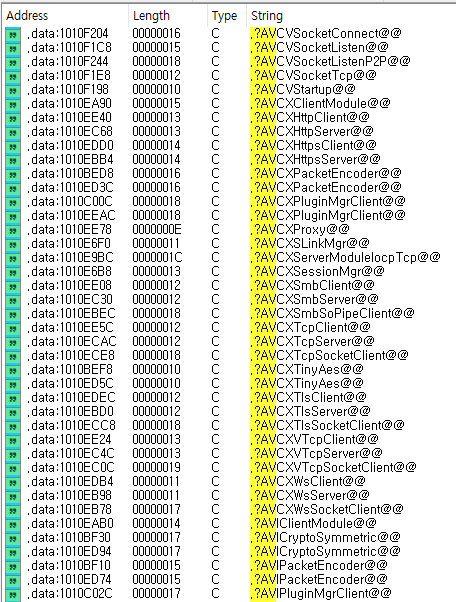

CLNTEND は RAT マルウェアであり、TrendMicro 社のレポートによれば CXCLNT と共に攻撃に使用されてきたものと知られている。CLNTEND は CXCLNT と比較して TCP(Raw Socket、Web Socket)、TLS、HTTP、HTTPS、SMB のような様々な通信プロトコルに対応していることが特徴である。

攻撃者は Loader と暗号化されたデータだけでなく、Launcher マルウェアも配布した。単に特定パスのファイルを実行する機能を担うものだが、ハードコーディングされたパス名を通じてマルウェアのインストール場所とファイル名を推定することができる。

| Type | 実行パス |

| Type A | C:\AMD\Chipset_SoftWare\VsGraphicsDesktopEnginese.exe |

| Type B | C:\NVIDIA\DisplayDriver\rc.exe C:\NVIDIA\nForceWin7Vista64Int\rc.exe C:\NVIDIA\GLCache\rc.exe C:\AMD\Chipset_Software\rc.exe |

| Type C | C:\ProgramData\Microsoft OneDrive\setup\nir.exe” exec hide cdb.exe -pd -cf “C:\ProgramData\Microsoft OneDrive\setup\dbglog.dat” dllhost |

| Type D | C:/******/*****/Application/de/oleview.exe |

3. 結論

台湾の防衛産業企業を攻撃したことで知られている TIDRONE 攻撃者の活動が、韓国国内でも持続的に確認されている。最近確認されている攻撃事例は、小規模の開発会社が製作したものと推定される ERP を悪用した攻撃である。

ユーザーは、セキュリティ製品を利用して攻撃者によるアクセスを統制する必要がある。また、V3 を最新バージョンにアップデートしてマルウェアへの感染を事前に遮断できるように注意を払うべきである。

ファイル検知

– Trojan/Win.Loader.R679179 (2024.11.11.00)

– Trojan/Win.Loader.R679207 (2024.11.11.00)

– Trojan/Win.Loader.R681991 (2024.11.16.03)

– Trojan/Win.Agent.C5628462 (2024.05.31.02)

– Trojan/Win.Loader.C5666988 (2024.09.08.03)

– Trojan/Win.Launcher.C5666991 (2024.09.08.03)

– Trojan/Win.Loader.C5666994 (2024.09.10.00)

– Dropper/Win.Agent.C5692128 (2024.11.10.03)

– Trojan/Win.Launcher.C5692134 (2024.11.11.00)

– Trojan/Win.Loader.C5692141 (2024.11.11.00)

– Data/BIN.EncPe (2024.11.11.03)

– Data/BIN.Shellcode (2024.05.29.02)

IOC 関連情報

MD5

11529c342d150647a020145da873ea98

127c722bf973d850ee085ab863257692

26ff6fac8ac83ece36b95442f5bb81ce

30c0796aa5d7ba9ea3790a0210ec9840

314f239e2ba3fbf6b9e6b4f13ee043e7

追加の IoC は ATIP で提供しています。

FQDN

ac[.]metyp9[.]com

server[.]microsoftsvc[.]com

Categories: マルウェア