ASEC 分析チームでは、ASEC 自動解析システム(RAPIT)とハニーポットを活用してフィッシングメールの脅威をモニタリングしている。本記事では、2022年12月25日から12月31日までの一週間で確認されたフィッシングメール攻撃の拡散事例と、これらをタイプ別に分類した統計情報を紹介する。一般的にはフィッシング攻撃者が社会工学技法を利用し、主にメールを利用して機関、企業、個人などに偽装したり、これらを詐称することで、ユーザーにログインアカウント(クレデンシャル)情報を流出させる攻撃のことを指す。また、フィッシングは広い意味で、攻撃者が各対象を相手にする情報流出、マルウェア配布、オンライン詐欺行為などの攻撃を可能にする不正な手口(technical subterfuge)を意味する。本記事では、フィッシングは主にメールで配布される攻撃というところにフォーカスをあてている。そして、フィッシングメールをベースに行われる様々な攻撃方式を詳細にカテゴライズする。そしてまだ発見されていなかった新たなタイプや注意すべきメールをキーワードとともに紹介し、ユーザーの被害の最小化に努める。本記事で扱うフィッシングメールは添付ファイルのあるメールのみとする。添付ファイルがなく、不正なリンクのみが本文に含まれているメールは本記事では扱わない。

フィッシングメールの脅威タイプ

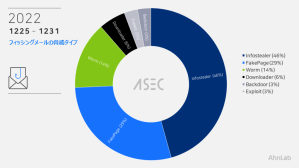

一週間のフィッシングメールの添付ファイルのうち、最も多いタイプは情報窃取マルウェア(Infostealer、46%)であった。情報窃取マルウェアは AgentTesla、FormBook などが含まれており、Web ブラウザ、メールおよび FTP クライアント等に保存されたユーザー情報を流出させる。その次に多かったタイプは偽のページ(FakePage、29%)であった。偽のページは攻撃者がログインページ、広告ページの画面構成、ロゴ、フォントをそのまま模倣したページで、ユーザーに自分のアカウントとパスワードを入力するように誘導し、入力された情報は攻撃者の C2 サーバーに転送されたり、偽のサイトへのログインを誘導したりする。以下の<偽のログインページ C2>を参照

3番目に多かったタイプはワーム(Worm、14%)マルウェアである。Worm マルウェアは伝播機能を含むマルウェアの分類で SMTP プロトコルを使用し、大量のメールを送信するなどの様々な方式でマルウェアを伝播している。

この他にもダウンローダー(Downloader、6%)、エクスプロイト(Exploit、3%)、バックドア(Backdoor、3%)タイプが確認された。

フィッシングメールの添付ファイルを利用した脅威タイプとその順位は<ASEC 週間マルウェア統計>で毎週公開しているマルウェアの配布順位と類似している。

添付ファイルの拡張子

上記で説明した脅威がどのようなファイル拡張子でメールに添付されて配布されるのかを確認した。偽のページは Web ブラウザで実行されなければならない Web ページスクリプト(HTML、HTM)、および PDF ドキュメントで配布されていた。情報流出型マルウェアとダウンローダーマルウェアを含むその他のマルウェアは RAR、ZIP、ACE などの圧縮ファイル、IMG ディスクイメージファイル、XLS ドキュメントファイルなどを含む様々なファイル拡張子で、メールに添付されている。Web ページスクリプトファイル、PDF で拡散する偽のページを除いたマルウェアは、脅威タイプに関係なく様々なファイル拡張子で配布されていた。一週間のフィッシングメールの添付ファイルのタイプでは、特に圧縮ファイル(Compress、43%)が高い比率を示していた。

配布事例

2022年12月25日から12月31日までの一週間の配布事例である。偽のログインページタイプと情報流出、ダウンローダー、脆弱性、バックドアを含むマルウェアタイプを分けて紹介する。メールの件名と添付ファイル名に表示される数字は一般的なものであり、固有 ID 値としてメールの受信者に応じて異なる場合がある。ハングルの件名の配布事例も確認された。グローバルに英文の件名および内容を配布するのではなく、韓国国内のユーザーを対象にした事例である。

事例: 偽のログインページ(FakePage)

| メールの件名 | 添付ファイル |

| RE: [エピソード] プロローグイベント開催の件 |

Document_19_dec_62095539.pdf

|

| Aviso de Factura – REF (513977) |

CFEG380213QM5_Factura_B_43609_BA8FE438-D923.pdf

|

| 送り状原本通関 |

Original-invoice_*****.htm

|

| FW: RE: FW: FW: B/L Notice – SWA0259760 |

AWB-87466784.html

|

| [DHL] 輸入税納付期限案内 – 814709668979 |

AWB#989345874598.html

|

| 送り状原本通関 |

Original-invoice_********.htm

|

| [不正注意/Malicious Warning]FedEx 発送商品到着通知 |

AWB906906906906.htm

|

事例: マルウェア(Infostealer、Downloader など)

| メールの件名 | 添付ファイル |

| RE: FINAL BTB LC SCAN DOCUMENT COPY OF SANS TEST PACKGING [IMPORTANT] |

January PO #3289.exe

|

| Rv: SOLICITUD DE PRESUPUESTO |

NUEVA ORDEN 726244.IMG

|

| Re[3]: very wonderful pictures very important | priv_plp.gif.scr |

| FIRST REMINDER // Mrs. MANGALA THAKUR // TATA AIG // 7100387901 // TA00000731 |

UB04 invoices.rar

|

| shipment | Invoice JB.rar |

| Quotation 2101137 |

Quotation 21011374.zip

|

| sexy photos |

myimages.gif.exe

|

| smart images imortant | superact.jpg.pif |

| Fwd: Payment Advice Note from 20.12.2022 |

Payment Advice Note from 20.12.2022.ace

|

| RE: Swift copy | Swift copy.iso |

| smart images | superphot.gif.pif |

| smart picture |

superphotos.exe

|

| RE: Shipping PI CS/2022-23/024 Documents & Shipment advise Est. E.T.D |

SHIPPING_DOC_BLBNTHCM22120020_20221221_PDF.rar

|

| ADM NEW DECEMBER ORDER PO2202857 / Shipment delivery E.T.D MID |

20221227_ADM_NEW_DECEMBER_ORDER_PO2202857_Pdf.rar

|

| RE: Shipping PI CS/2022-23/024 Documents & Shipment advise Est. E.T.D |

SHIPPING_DOC_BLBNTHCM22120020_20221221_PDF.rar

|

| RE: SHENZHEN LAITAK CHOP FOR PI#202212712 BOOKING SPACE ( 1 x 40HQ ) |

BOOKING_SPACE_PI202212712_SIGNED_20221227_pdf.rar

|

| Re[2]: very smart photos don’t show |

best__plp.jpg.scr

|

| Chrome Update Commonly Used Extension |

secnx_addition.xls

|

| Re: 2022 FINAL BTB LC SCAN DOCUMENT COPY OF SANS TEST PACKGING [IMPORTANT] |

Signed_January-PO.pdf.rar

|

| RE: SHENZHEN LAITAK CHOP FOR PI#202212070122 BOOKING SPACE ( 1 x 40HQ ) |

BOOKING_SPACE_PI202212712_SIGNED_20221226_pdf.rar

|

| RE: Shipping PI CS/2022-23/024 Documents & Shipment advise Est. E.T.D 30 DEC |

SHIPPING_DOC_BLBNTHCM22120020_20221221_PDF.rar

|

注意するキーワード: 「IMG、ISO」

偽のページ (FakePage) C2 アドレス

偽のページのうち、攻撃者が作った偽のログインページにユーザーが自分のアカウントとパスワードを入力すると、攻撃者サーバーにその情報が転送される。以下のリストは一週間で配布された偽のログインページの攻撃者 C2 アドレスである。

- hxxps://cortinasdivinas.com/wp-admin/NEW/anydomain.php

- hxxps://gojobs.in/xzx/dhl.php

- hxxps://edcgfd.cf/new/1/anydomain.php

フィッシングメールの攻撃予防

フィッシングメールを利用した攻撃は、ユーザーが偽のログインページにアクセスしたり、マルウェアを実行させたりするための送り状、税金納付書など、ユーザーを欺きやすい内容に偽装して配布される。偽のログインページは正常なページと似せており、時間をかけてさらに精巧になっている。マルウェアは圧縮ファイルフォーマットでパックされており、セキュリティ製品の添付ファイル検知を回避している。ユーザーは不正なフィッシングメールによる感染の被害にさらされないよう、最近の配布事例を参考にして特に注意しなければならない。ASEC 分析チームは以下のようなメールのセキュリティ規則を推奨している。

- 確認の取れない送信者からのメールに含まれたリンク、添付ファイルは内容が信頼できると確認されるまでは実行しない。

- ログインアカウントをはじめとする、プライベートな情報は信頼できるまで入力しない。

- 見慣れないファイル拡張子の添付ファイルは信頼できるまで実行しない。

- アンチウィルスをはじめとしたセキュリティ製品を利用する。

フィッシングメール攻撃は MITRE ATT&CK フレームワークでは、以下の Techniques に該当する。

- Phishing for Information(Reconnaissance, ID: T1598[1])

- Phishing(Initial Access, ID: TI1566[2])

- Internal Spearphishing(Lateral Movement, ID:T1534[3])

関連 IOC および詳細な解析情報は、AhnLab の次世代脅威インテリジェンスプラットフォーム「AhnLab TIP」サブスクリプションサービスを通して確認できる。

Categories: 総計