AhnLab Security Emergency response Center(ASEC)では、LokiLocker ランサムウェアが韓国国内で配布されていることを確認した。このランサムウェアは BlackBit ランサムウェアと非常に類似した形態であり、過去のブログでもこの点について紹介したことがある。類似点をまとめると以下の通りである。

LokiLocker ランサムウェアと BlackBit ランサムウェアの類似点

- svchost.exe 偽装

- 同じ難読化ツールの使用(.NET Reactor)

- タスクスケジューラおよびレジストリ登録(マルウェアの持続性)

- ランサムノートおよび暗号化後に変更されるファイルアイコン画像

svchost.exe 偽装

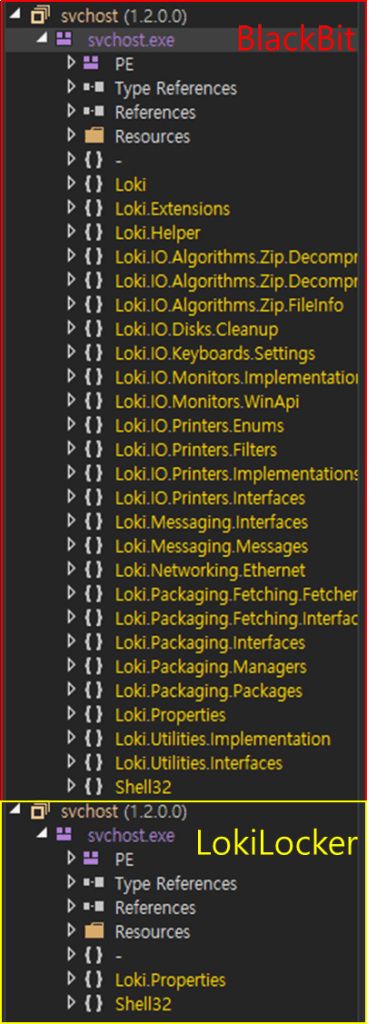

前回紹介した BlackBit ランサムウェアも svchost.exe に偽装していたが、今回収集された LokiLocker ランサムウェアも同じく svchost.exe に偽装して配布されるという特徴がある。

同じパッカーの使用(.NET Reactor)

解析を妨害するため、.NET Reactor を使ってコードを難読化している。アンパックした BlackBit ランサムウェアを見ると、LokiLocker ランサムウェアから派生したものであることが確認できる。

タスクスケジューラおよびレジストリ登録(マルウェアの持続性)

振る舞い的なの側面でも類似した点を確認できる。以下の図を見ると、LokiLocker ランサムウェアは暗号化の前に「Loki」でタスクスケジューラ登録およびレジストリ登録を実行する。また、暗号化の振る舞いの前にランサムノートを生成するという特徴がある。その後、復旧を防止するためのボリュームシャドー削除および情報流出と検知妨害のための振る舞いを実行する。

ランサムノートおよび暗号化後に変更されるファイルアイコン画像

最終的に感染すると、LokiLocker ランサムウェアは各感染パスのフォルダーに Restore-My-Files.txt という名前のランサムノートを生成し、以下のようなランサムノートを表示する。確認できるランサムノートと感染ファイルのアイコンもまた、BlackBit ランサムウェアと非常に類似していることが確認できる。

AhnLab V3 製品ではファイル検知、振る舞いベースの検知等を含め、様々な検知ポイントにより LokiLocker ランサムウェアを検知および対応している。ランサムウェア被害の予防のため、出どころが不明なファイルを実行する際は注意しなければならず、疑わしいファイルはセキュリティソフトによる検査を行い、アンチウイルスを最新版にアップデートしておく必要がある。このマルウェアについて、当社 V3 では以下の通り検知している。

[ファイル検知]

Ransomware/Win.Loki.C5421356 (2023.05.03.00)

[ビヘイビア検知]

Ransom/MDP.Delete.M2117

[IOC]

d03823a205919b6927f3fa3164be5ac5

関連 IOC および詳細な解析情報は、AhnLab の次世代脅威インテリジェンスプラットフォーム「AhnLab TIP」サブスクリプションサービスを通して確認できる。

Categories: マルウェアの情報