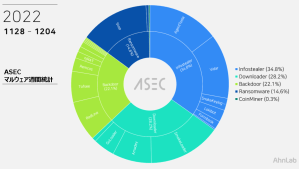

ASEC 分析チームでは、ASEC 自動解析システム RAPIT を活用し、既知のマルウェアに対する分類および対応を進めている。本記事では、2022年11月28日(月)から12月4日(日)までの一週間で収集されたマルウェアの統計を整理する。

大分類の上ではインフォスティーラーが34.8%と1位を占めており、その次にダウンローダーが28.2%、バックドアが21.1%、ランサムウェアが14.6%、コインマイナーが0.3%の順に集計された。

Top 1 – SmokeLoader

Smokeloader はインフォスティーラー / ダウンローダーマルウェアであり、Exploit Kit を通して配布される。今週は14.9%を占めており、1位に名が上がった。Exploit Kitを通して配布される他のマルウェアと同様、MalPe のフレームワークが使われている。

実行されると explorer.exe に自身をインジェクションし、実際の不正な振る舞いは explorer.exe によって行われる。C&C サーバーに接続後、命令に応じて追加モジュールをダウンロードすることもでき、また他のマルウェアをダウンロードすることもできる。追加モジュールの場合、ダウンロードされるモジュールの大半がインフォスティーラー機能を担っており、子プロセスとして explorer.exe を生成し、モジュールをインジェクションして動作させる。

Smoke Loaderに関連した分析レポートは、以下の ASEC レポートに記載がある。

[PDF] ASEC REPORT vol.101 より一層アップグレードした最新版 Smoke Loader、電撃解剖 *韓国語/英語版のみ提供

以下は、確認された C&C サーバーアドレスである。

- akmedia[.]in/js/k/index.php

- bethesdaserukam[.]org/setting/k/index.php

- stemschools[.]in/js/k/index.php

- dejarestaurant[.]com/wp-admin/js/k/index.php

- moabscript[.]ir/wp-admin/js/k/index.php

- nicehybridseeds[.]com/image/catalog/k/index.php

- imaker[.]io/picktail/js/k/index.php

- nanavatisworld[.]com/assets/js/k/index.php

- smartbubox[.]com/img/k/index.php

- krigenpharmaceuticals[.]com/js/k/index.php

Top 2 – AgentTesla

インフォスティーラー型マルウェアである AgentTesla は14.6%で2位を記録した。AgentTesla は Web ブラウザ、メールおよび FTP クライアント等に保存されたユーザー情報を流出させるインフォスティーラー型マルウェアである。

収集した情報の流出には主にメール、すなわちSMTPプロトコルFTP使用しているが、FTP や Telegram API などを使用していたサンプルも存在している。直近のサンプルの C&C 情報は以下の通りである。

- Telegram API : hxxps://api.telegram[.]org/bot5453942321:AAF6CS9julQ6K7s5pxacNALwWJ2A52D0EC4/sendDocument

- SMTP Server : host39.registrar-servers.com

User : kingsly@potashin.us

Password : 2r^1o***QV

Receiver : kingsly@potashin.us - SMTP Server : mail.rimiapparelsltd.com

User : esoto@rimiapparelsltd.com

Password : Ev***0@

Receiver : daconic@rimiapparelsltd.com - SMTP Server : mail.nec-eg.com

User : sales5@nec-eg.com

Password : #i!N***12

Receiver : nelsonpacavira01@gmail.com

大半が送り状(Invoice)、船積書類(Shipment Document)、購入注文書(P.O.– Purchase Order)等に偽装したスパムメールを通して配布されるため、ファイル名にも関連した単語や文章が使用される。拡張子の場合は、pdf、xlsx のようなドキュメントファイルに偽装したサンプルも多く存在する。

- AWB#5401214457_Nov. 2022.exe

- dvswiftsend_3011202234513_931079122 .pdf.exe

- FACTURE PROFORMA GIZ DU 30 AU-2022-OCWAR-T.exe

- new order.exe

- Payment copy of Euro 90,162.57.exe

- PO 221001.PDF (Panvertex. Private Ltd. Trading Company Limited) Signed Copy.exe

- PO#28135 – 裕偉.exe

- RFQ_$CIF& Ex RCI Spain.exe

Top 3 – Stop

14.1%で3位を占めている Stop は主に Exploit Kit や Crack を通して配布されるランサムウェア型のマルウェアである。Stop は主に SmokeLoader、Vidar のような MalPe フレームワークを使用しており、ファイルの暗号化の振る舞いの前に、特定マルウェアをダウンロードする機能が存在するのが特徴である。Stop を利用する攻撃者は主に、情報窃取型マルウェアである Vidar マルウェアをインストールし、感染システムの情報を窃取してユーザーファイルを暗号化する。

Stop ランサムウェアは C&C サーバーに接続し、暗号化のための公開キーをダウンロードする。もし接続に失敗した場合、バイナリに含まれている公開キーを使用する。最近確認されている Stop ランサムウェアの C&C サーバーは以下の通りである。

- hxxp://fresherlights[.]com/lancer/get.php

- hxxp://fresherlights[.]com/test1/get.php

Stop は C&C サーバー以外にも追加マルウェアをダウンロードするための URL を持っている。追加でインストールされるマルウェアは Virad インフォスティーラーマルウェアと ClipBanker マルウェアである。

- hxxp://fresherlights[.]com/files/1/build3.exe

- hxxp://uaery[.]top/dl/build2.exe

Top 4 – Vidar

今週は Vidar が13.3%を占めて4位になっているVidar は代表的なインフォースティーラー/ダウンローダーマルウェアである。Web ブラウザ、FTP、ビットコインウォレットアドレス、スクリーンショットなどのインフォスティーラー機能以外にも、追加でマルウェアをダウンロードできる機能が存在することが特徴である。

Vidar は以前から Stop ランサムウェアの攻撃者が使用しており、Stop ランサムウェアを利用したファイルの暗号化の前に Vidar をインストールして情報を窃取していた。

以下は Vidar マルウェアの情報流出機能についての分析情報である。

該当期間に使用された C&C アドレスは以下の通りである。

- hxxp://195.201.45[.]53/1375

- hxxp://195.201.45[.]53/517

- hxxp://88.198.77[.]204/1148

- hxxp://88.198.77[.]204/517

- hxxp://95.217.29[.]31/517

Top 5 – RedLine

RedLine マルウェアは8.3%で5位を記録した。RedLine マルウェアは Web ブラウザ、FTP クライアント、暗号通貨ウォレット、PC 設定等の様々な情報を窃取し、C&C サーバーから命令を受け取って追加のマルウェアダウンロードすることができる。BeamWinHTTP と同じく、ソフトウェアの Crack ダウンロードを装って配布されるケースが多い。

以下は、確認された RedLine の C&C サーバードメインである。

- 194.36.177[.]60:81

- 45.138.74[.]121:80

- 193.47.61[.]7:42774

- 79.137.204[.]112:80

- 49.12.189[.]93:81

- 45.15.156[.]155:80

関連 IOC および詳細な解析情報は、AhnLab の次世代脅威インテリジェンスプラットフォーム「AhnLab TIP」サブスクリプションサービスを通して確認できる。

Categories: 総計